Kemp LoadMaster als Reverse-Proxy verwenden

Reverse-Proxy

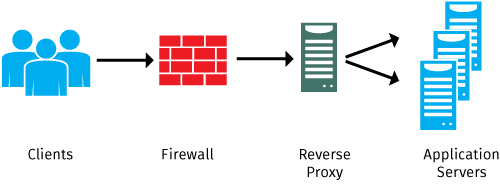

Der Begriff Reverse Proxy wird normalerweise für einen Dienst verwendet, der einem oder mehreren Servern (z. B. einem Webserver) vorgeschaltet ist und Anfragen von Clients nach Ressourcen auf dem/den Server(n) annimmt. Aus der Sicht des Clients erscheint der Reverse Proxy als Webserver und ist somit für den entfernten Benutzer völlig transparent.

Kemp's LoadMaster™ bietet eine perfekte Plattform, um hochverfügbare Reverse-Proxy-Services für eine Vielzahl von Workloads bereitzustellen und die Servicebereitstellung mit Funktionen wie erweitertem Load-Balancing, SSL-Offloading und einer integrierten Web Application Firewall zu verbessern.

Ressourcen und zugehörige Inhalte

- Microsoft TMG-Ersatz

- Aufbau einer skalierbaren Kommunikationsplattform mit Microsoft Lync & Kemp – Fallstudie

- MVP Erdal Ozkaya spricht über Lync, Exchange und Load Balancing

Da alle Client-Anfragen über den Proxy laufen, ist er der perfekte Punkt in einem Netzwerk, um den Datenverkehr zu kontrollieren und gleichzeitig die Leistung durch Komprimierung, Verschlüsselungs-Offloading und Caching zu optimieren. Als einziger Verbindungspunkt zu Diensten werden Reverse Proxys normalerweise in einer hochverfügbaren Konfiguration eingesetzt, um die Betriebszeit von Anwendungen und Diensten zu maximieren.

Steuern des Netzwerk-Datenverkehrs

Eine Reverse-Proxy-Lösung bietet in der Regel die Möglichkeit, den Datenverkehr an mehrere Server weiterzuleiten und den Datenverkehr zwischen diesen Servern auszugleichen (Load-Balancing). Die Möglichkeit, den Datenverkehr an mehr als einen Server weiterzuleiten, eröffnet viele Möglichkeiten zur Verbesserung der Betriebszeit von Diensten, da die Ausfallsicherheit von Anwendungen durch den Einsatz von mehr als einem Server gewährleistet werden kann. Der Reverse-Proxy würde dann den Webverkehr zwischen den Servern ausgleichen, indem er ein einfaches Schema wie Round-Robin oder etwas Fortschrittlicheres wie die Überprüfung des Zustands und der Kapazität der Server verwendet. Diese Funktion eines Reverse-Proxys ermöglicht die Skalierung von Webdiensten, da je nach Bedarf weitere Webserver hinzugefügt (und entfernt) werden können, ohne dass der dem Internet zugewandte Teil des Dienstes geändert werden muss.

Sichern der Webserver-Infrastruktur

Da ein Web-Proxy der Chokepoint für den gesamten Datenverkehr aus dem Internet ist, ist er auch der perfekte Ort im Netzwerk, um die Backend-Server-Infrastruktur zu sichern. Auf der einfachsten Ebene schreibt der Proxy URLs um, so dass die zugrunde liegende Infrastruktur für den Client nicht sichtbar ist. Auf einer fortgeschritteneren Ebene kann der Proxy die Verschlüsselung des gesamten Datenverkehrs erzwingen und den Datenverkehr mithilfe einer Web Application Firewall (WAF) auf verdächtige Aktivitäten untersuchen. Die WAF-Funktion ermöglicht es dem Proxy, bekannte Schwachstellen und Exploits zu erkennen und zu entschärfen, um zu verhindern, dass solche Angriffe jemals die Server erreichen.

Verschlüsselungs-Offload in einem Reverse Proxy

Ein Reverse-Proxy muss in der Regel den Webverkehr durchschauen, damit er Vorgänge wie Caching und Inhaltssicherheit durchführen kann. Das bedeutet, dass der Proxy als Endpunkt von SSL-verschlüsselten Verbindungen fungiert und nicht die Webserver. Dieser Ansatz beseitigt den CPU-Overhead für den Aufbau sicherer Verbindungen vom Server aus und vereinfacht auch die Verwaltung von Verschlüsselungsschlüsseln und Zertifikaten. Der Proxy kann auch spezialisierte Hardware verwenden, um diese Sicherheitslast zu verarbeiten und auch um private Schlüssel gemäß Standards wie FIPS-140-2 zu sichern.

Verbessern der Leistung mit Content Caching

Ein Reverse-Proxy kann auch Inhalte lokal zwischenspeichern, so dass nicht alle Client-Anfragen an einen Server weitergeleitet werden müssen. Dies kann die Arbeitslast des Servers erheblich verringern, da häufig angeforderte Elemente wie Markenbilder direkt aus dem Proxy-Cache bereitgestellt werden. Dies verbessert auch die Qualität der Kundenerfahrung, da zwischengespeicherte Inhalte geliefert werden, ohne auf Backend-Ressourcen zugreifen zu müssen.

Mehr als nur Web-Traffic

Reverse-Proxies können nicht nur für Webanwendungen verwendet werden. Dienste wie Microsoft Lync erfordern einen Reverseproxy, um externen Abonnenten den Zugriff auf Dienste zu ermöglichen. Auch hier erhöht ein Proxy die Sicherheit und Leistung solcher Anwendungen, indem die Sicherheitsverarbeitung ausgelagert und die interne Infrastrukturtopologie vor dem Internet verborgen wird.

Ressourcen und zugehörige Inhalte