LoadMaster - Authentifizierung und SSO mit SAML

SAML bietet einen standardbasierten Ansatz zur Implementierung von Single Sign-On (SSO) und Authentifizierung über mehrere Anwendungen und Dienste hinweg

SAML (Security Assertion Markup Language) ist ein Industriestandard, der eine zentralisierte Authentifizierung von Clients für den Zugang zu föderierten Sicherheitsdomänen ermöglicht. SAML erleichtert den Endnutzern den Zugang zu Anwendungen und Diensten, da die Notwendigkeit mehrerer Anmeldungen und Kennwörter entfällt. SAML vereinfacht auch den Verwaltungsaufwand, da weniger Anrufe beim Helpdesk wegen Passwortproblemen eingehen und der Lebenszyklus von Benutzereinheiten besser kontrolliert werden kann.

SAML 101

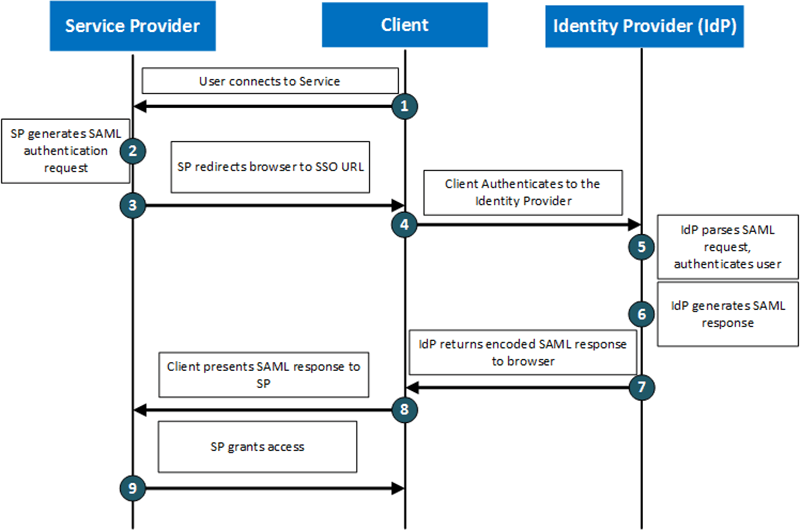

Eine grundlegende SAML-Implementierung besteht aus einem Client, einem Service Provider (SP) und einem Identity Provider (IdP). Das folgende Diagramm zeigt die Kommunikationsflüsse zwischen den Entitäten.

Wenn ein Kunde auf einen anderen SP zugreift, kann der IdP (je nach Richtlinie) dem Kunden eine SAML-Assertion zur Verfügung stellen, ohne dass der Kunde Anmeldedaten angeben muss, was eine einmalige Anmeldung bei mehreren Diensten ermöglicht.

SAML-Anwendungsfälle

Zentrale Steuerung und Visualisierung

In einer SAML-Umgebung kann die gesamte Benutzerauthentifizierung über den IdP erfolgen, so dass ein einziger Punkt für die Verwaltung des Lebenszyklus der Benutzeridentität, die Protokollierung der Sitzungsaktivitäten und die konsistente Anwendung von Richtlinien in allen Anwendungen zur Verfügung steht. Mithilfe von Richtlinien können viele Benutzer- und Sitzungsattribute gesteuert werden, z. B. die Mindestlänge von Passwörtern und Zeitüberschreitungen bei Inaktivität. Routinemäßige Wartungsaufgaben wie das Zurücksetzen von Passwörtern und das Bereitstellen/De-Provisionieren von Benutzern werden durch einen einzigen Verwaltungspunkt erheblich vereinfacht.

Verbesserte SaaS-Sicherheit

Da die Wiederverwendung von Passwörtern bei SaaS-Diensten ein weit verbreitetes Benutzerverhalten ist, ist die Sicherheit der Benutzeranmeldedaten nur so stark wie das schwächste Glied. Die meisten SaaS-Plattformen (z. B. SalesForce und Office365) können mit SAML-Umgebungen von Unternehmen verbunden werden, sodass keine Benutzeranmeldedaten in der Cloud gespeichert werden und Passwortrichtlinien zentral durchgesetzt werden können.

Einmaliges Anmelden

Die Verbreitung von Anwendungen und Diensten bedeutet, dass sich die Benutzer mehrere Anmeldedaten merken müssen. Dies kann zu schlechten Praktiken wie dem Aufschreiben von Passwörtern (oder noch schlimmer dem Speichern) und der Wiederverwendung desselben Passworts für mehrere Dienste führen. Die Implementierung von SAML-basiertem Single Sign-On macht das Leben für den Benutzer einfacher (nur ein Satz von Anmeldeinformationen, die er sich merken muss, nur einmalige Anmeldung) und verringert die Arbeitsbelastung des Helpdesks (weniger Probleme mit Passwörtern).

SAML in LoadMaster