WAF – Web Application Firewall Definition und Funktionsweise

Herkömmliche Netzwerk-Firewalls, die vor Webservern platziert werden, bieten Schutz, indem sie den Webserver-Zugriff auf die HTTP- und HTTPS-Protokollports - normalerweise Port 80 und 443 - beschränken. Dieser Ansatz verhindert den Zugriff auf den Server über andere Protokolle wie Telnet (das Port 23 verwendet). Da der HTTPS-Verkehr zwischen dem Client und dem Webserver verschlüsselt wird, hat die Firewall keinen Einblick in die Vorgänge, und selbst wenn der Verkehr unverschlüsselt ist (HTTP), kann eine Netzwerk-Firewall den Inhalt nur bedingt nachvollziehen.

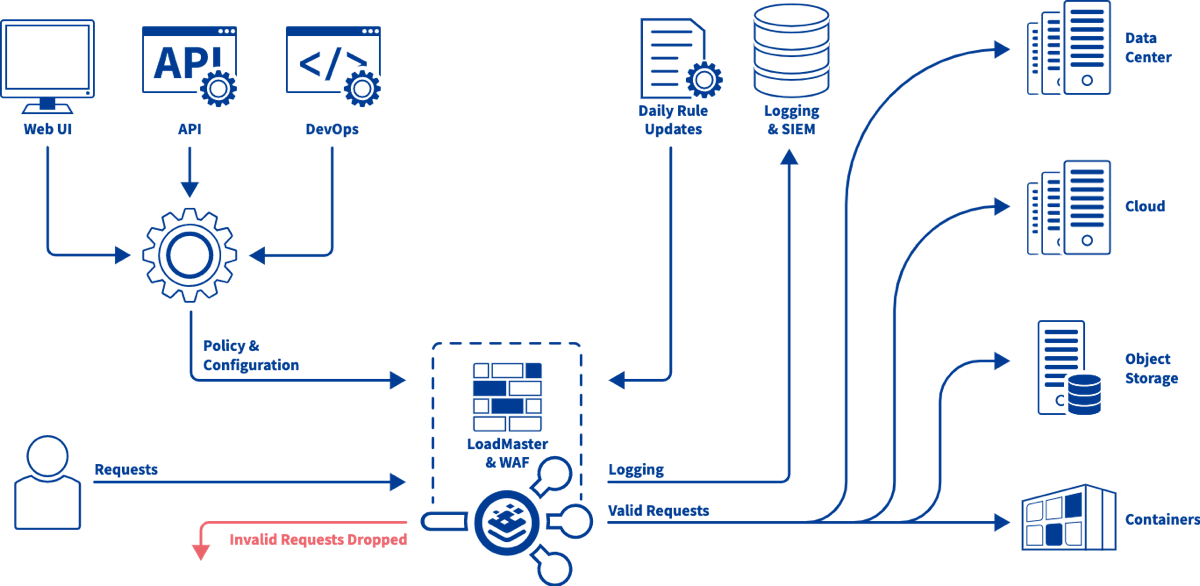

An dieser Stelle kommt eine Web Application Firewall (WAF) ins Spiel. Eine WAF ist eine Firewall, die den HTTP-Verkehr analysieren und Angriffe auf der Grundlage einer Datenbank mit bekannten Angriffen erkennen kann. Eine WAF ersetzt nicht die Netzwerk-Firewall und wird normalerweise zwischen der Netzwerk-Firewall und der Webserver-Infrastruktur eingesetzt. Um maximalen Schutz zu bieten, muss die WAF in der Lage sein, sowohl HTTPS als auch HTTP zu analysieren und daher den SSL-verschlüsselten Datenverkehr zu beenden (entschlüsseln).

Mit dem Zugriff auf die HTTP- und HTTPS-Datenströme kann die Web Application Firewall (WAF) nun den durchlaufenden Datenverkehr analysieren, um unseriöse und bösartige Inhalte zu identifizieren und zu entschärfen. Solche Inhalte werden unter anderem durch den Abgleich mit bekannten Angriffssignaturen, durch die Begrenzung der Größe von Anfragen und durch die Erkennung von Inhaltsmustern wie Kreditkartennummern identifiziert. Ein seriöser WAF-Anbieter wird die Signaturdatenbank regelmäßig aktualisieren, um Schutz vor den neuesten Angriffen zu bieten, und Tools zur Erstellung eigener Signaturen bereitstellen.

Weitere Informationen zu diesem Thema finden Sie in unserem kürzlich erschienenen Beitrag von Christian Folini. Folini ist Sicherheitsingenieur und Open-Source-Enthusiast. Er hat einen Doktortitel in mittelalterlicher Geschichte und verteidigt gerne Burgen in ganz Europa. Er bringt mehr als zehn Jahre Erfahrung mit ModSecurity-Konfiguration in Hochsicherheitsumgebungen, DDoS-Abwehr und Bedrohungsmodellierung mit.

Blogeinträge zu ähnlichen Themen:

- Web Application Firewall (WAF) Protokolle für mehr Sicherheit nutzen - Kemp

- Web Application Firewall (WAF) schützt Anwendungen vor Hackern - Kemp

Maurice McMullin

Maurice McMullin ist Principal Product Marketing Manager bei Kemp und verfügt über langjährige Erfahrung in der Entwicklung und Vermarktung von Netzwerk- und Sicherheitsprodukten. Er hat in Unternehmen aller Größen gearbeitet, von Zwei-Personen-Startups bis hin zu multinationalen Konzernen, in so unterschiedlichen Rollen wie Programmierer und CTO.

Mehr vom Autor