Die Cloud ist der klare Trend. „Die Bereitstellung einer Cloud-basierten Web Application Firewall bietet alle Vorteile einer Public-Cloud-Umgebung. Die Kapazität kann flexibel an den Bedarf angepasst werden, nach oben wie nach unten. IT-Teams können sich so den Verwaltungsaufwand für den Betrieb eigener Infrastruktur vor Ort sparen“, heißt es auf der Kemp-Webseite.

Was ist eine Web Application Firewall (WAF) und welche Arten und Vorteile gibt es?

Fügen Sie Ihrem Netzwerk eine wichtige Sicherheitsebene hinzu, indem Sie Anwendungen vor Angriffen schützen.

Wussten Sie, dass über zwei Drittel der Webanwendungen kritische Sicherheitslücken aufweisen? Das hat Veracode herausgefunden, als es 130.000 Anwendungen auf Schwachstellen überprüfte und dabei feststellte, dass etwa 68 % eine Schwachstelle aufweisen, die in die OWASP Top 10 fällt.

Warum Hacker angreifen

Was ist eine Web Application Firewall (WAF)?

Welche Vorteile bringt eine Web Application Firewall (WAF)?

Web Application Firewalls sind ein unverzichtbarer Bestandteil moderner Cyberabwehr. Sie stellen Folgendes bereit:

- Schutz für Webanwendungen: Unternehmen und Organisationen verlassen sich heute in hohem Maße auf Webanwendungen; sei es für geschäftskritische Prozesse oder für die direkte Interaktion mit Kunden. Genau deshalb sind diese Anwendungen ein bevorzugtes Angriffsziel für Cyberkriminelle. Eine Web Application Firewall (WAF) fungiert hier als erste Verteidigungslinie: Sie sitzt direkt im Datenverkehr zwischen Endgeräten und den Webservern, prüft den Traffic in Echtzeit und blockiert verdächtige Aktivitäten, bevor sie die Anwendungen überhaupt erreichen können.

- Mehr als klassische Schutzmechanismen: Während traditionelle Firewalls auf Netzwerkebene arbeiten, gehen WAFs einen entscheidenden Schritt weiter: Sie analysieren den Datenverkehr auf Basis der HTTP/HTTPS-Protokolle und inspizieren einzelne Pakete gezielt auf Bedrohungen. Dadurch können Angriffe erkannt und verhindert werden, die herkömmliche Netzwerk-Firewalls nicht abdecken. Wichtig zu betonen: Eine WAF ersetzt keine klassischen Firewalls; sie ergänzt diese vielmehr um eine zusätzliche, spezialisierte Schutzebene und schafft so einen entscheidenden Mehrwert im Rahmen einer mehrschichtigen Sicherheitsstrategie.

Was ist denn der eigentliche Unterschied zwischen einer Web Application Firewall (WAF) und einer Firewall?

Tatsächlich verbessert und ergänzt eine Web Application Firewall herkömmliche Firewalls, die keinen Einblick in den Inhalt des verschlüsselten HTTPS-Datenverkehrs haben und daher gefährliche HTTPS-Streams nicht blockieren können.

Im Gegensatz zu herkömmlichen Firewalls arbeitet WAF auf Layer 7 des Netzwerk-Stacks zwischen Standard-Firewalls und Webservern, entschlüsselt den HTTPS-Datenverkehr und inspiziert die darin enthaltenen Daten. Mit der Erkennung von Anomalien und Listen von Angriffsmethoden kann die Web Application Firewall den Zugriff auf Webserver blockieren, wenn böswilliger Datenverkehr entdeckt wird.

Warum ist eine Firewall für eine Webanwendung so wichtig?

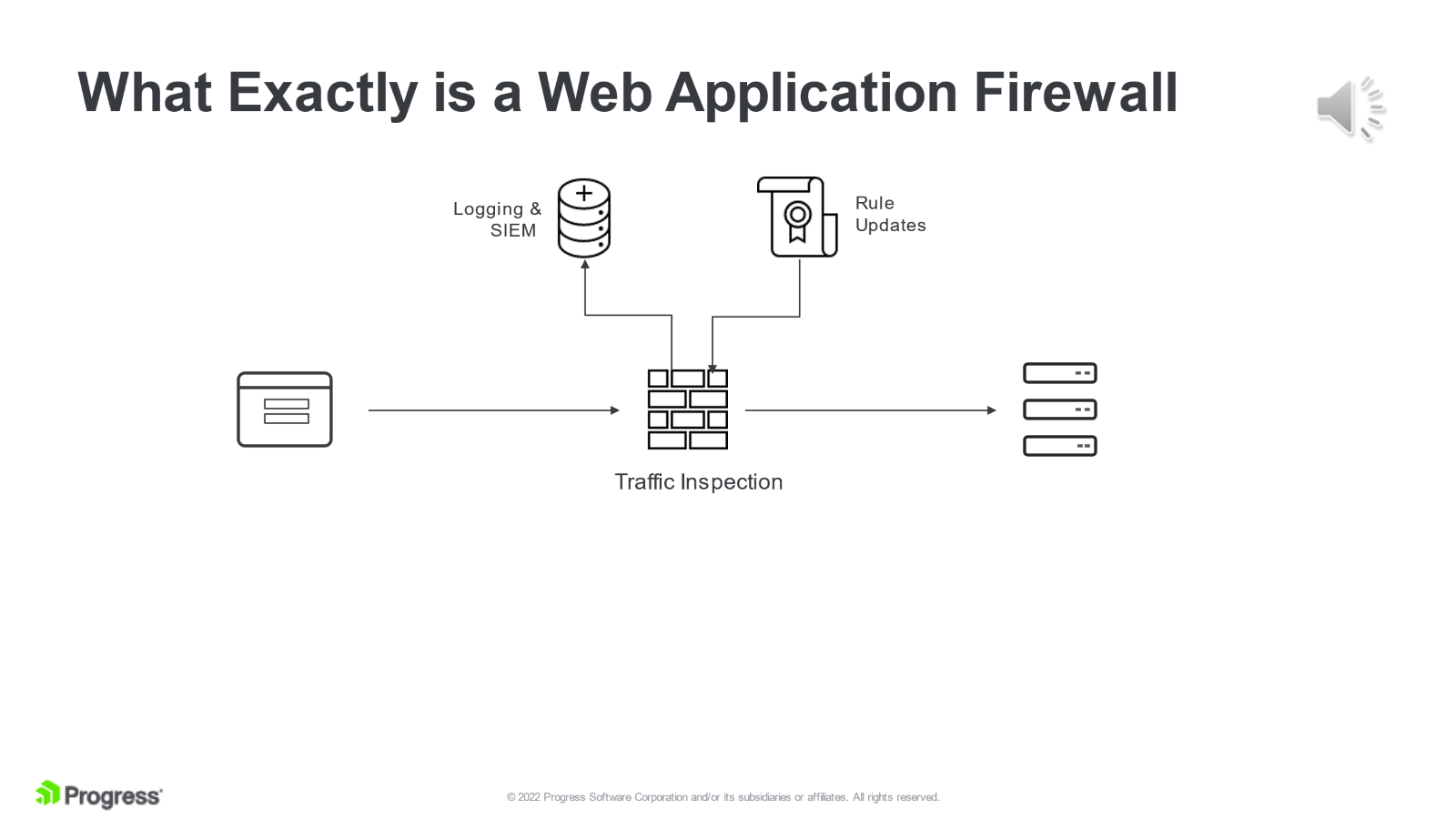

Sehen wir uns die Topologie einer WAF-Lösung an. Der Schutz vor Schwachstellen ist eine mehrschichtige Herausforderung, und eine der wichtigsten Schichten ist die Web Application Firewall (WAF).

Wie kann eine WAF also helfen? Eine WAF ist ein Reverse Proxy, der zwischen Benutzern und einer Webanwendung sitzt und den gesamten Datenverkehr auf böswillige Versuche untersucht, Schwachstellen auszunutzen, und solche Versuche daran hindern kann, zur Webanwendung zu gelangen.

Als Teil eines mehrschichtigen Sicherheitsansatzes kann eine WAF Protokollierungs- und Ereignisinformationen an externe Sicherheits- und Überwachungsdienste liefern. Die WAF-Technologie verwendet ein Regelwerk, das Schutz vor einer Vielzahl von Angriffen bietet. Dieses Regelwerk wurde im Laufe der Jahre weiterentwickelt, um auch neue und aufkommende Bedrohungen abzudecken. Im Falle der WAF, die mit Progress/Kemp LoadMaster verfügbar ist, werden diese Sicherheitsregeln automatisch und regelmäßig aktualisiert.

Am Beispiel der LoadMaster WAF bieten die Regeln dieser WAF Schutz vor den wichtigsten Schwachstellen, die in den OWASP TOP 10 identifiziert wurden.

OWASP ist eine unabhängige, von der Industrie unterstützte Gruppe, die sich auf Anwendungssicherheit konzentriert und jährlich Forschung zur WAF-Sicherheit durchführt. Im Laufe der Jahre haben sich die Schwachstellen in den OWASP Top 10 geändert, da neue Exploits häufiger auftreten und ältere Exploits im Laufe der Jahre entschärft wurden, da Anwendungsanbieter Schwachstellen beheben. Die von LoadMaster bereitgestellten Regeln enthalten neben anwendungsspezifischem Schutz auch diese älteren Schwachstellen.

Wie wird eine Web Application Firewall eingesetzt?

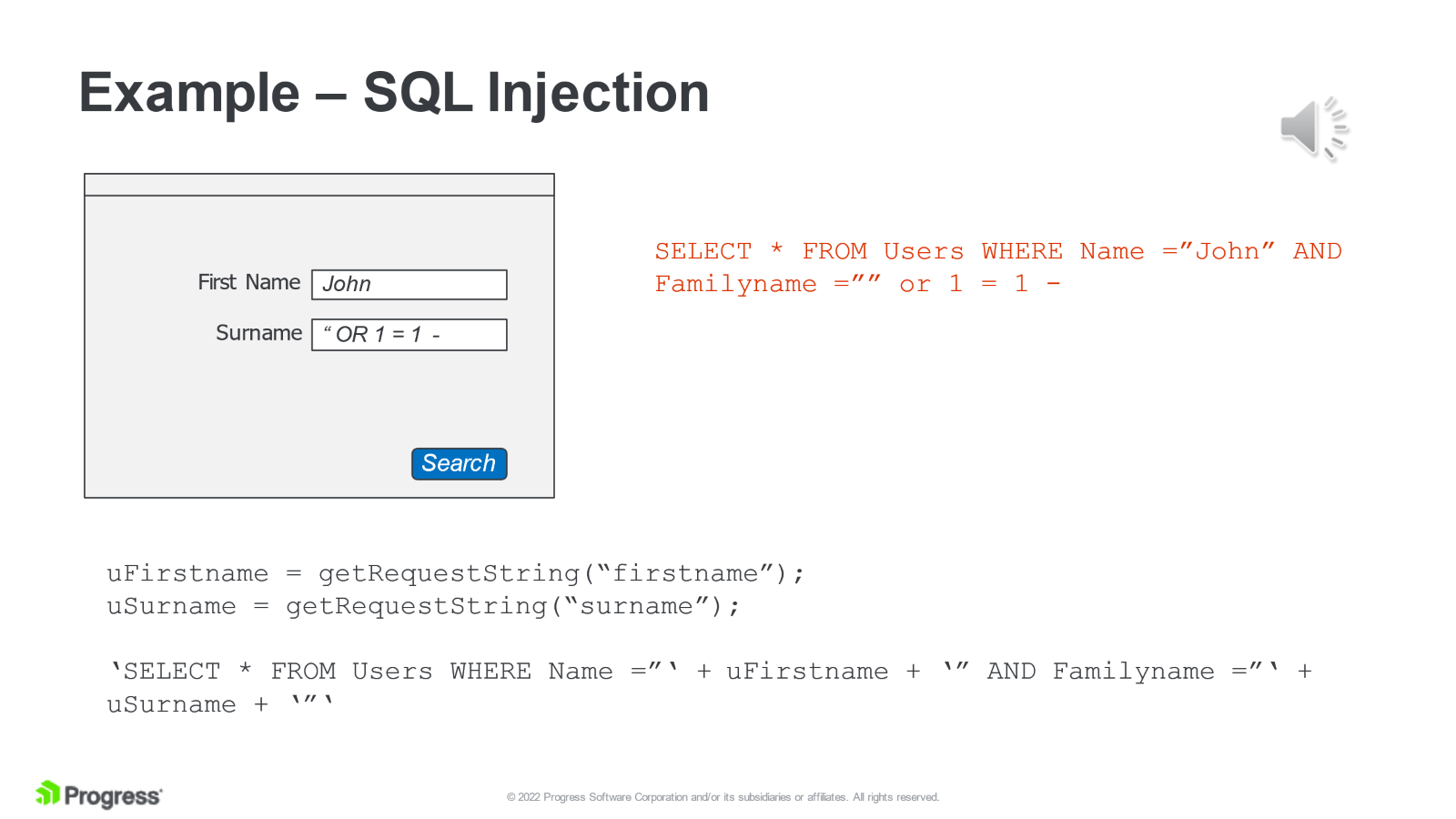

Werfen wir einen kurzen Blick auf einige dieser Schwachstellen und wie sie ausgenutzt werden, beginnend mit der SQL-Injection.

Die obige Abbildung zeigt, wie ein SQL-Injection-Angriff aussieht. Bei einem SQL-Injection-Angriff wird versucht, das Verhalten einer SQL-Anweisung auf dem Back-End-Server zu ändern, indem zusätzliche SQL-Befehle eingeschleust werden.

Dieses vereinfachte Beispiel zeigt, wie eine Webanwendung ausgenutzt werden kann, um mehr Daten als beabsichtigt bereitzustellen. Varianten dieses Angriffs könnten tatsächlich SQL-Drop-Anweisungen ausführen, um Teile der Datenbank zu löschen.

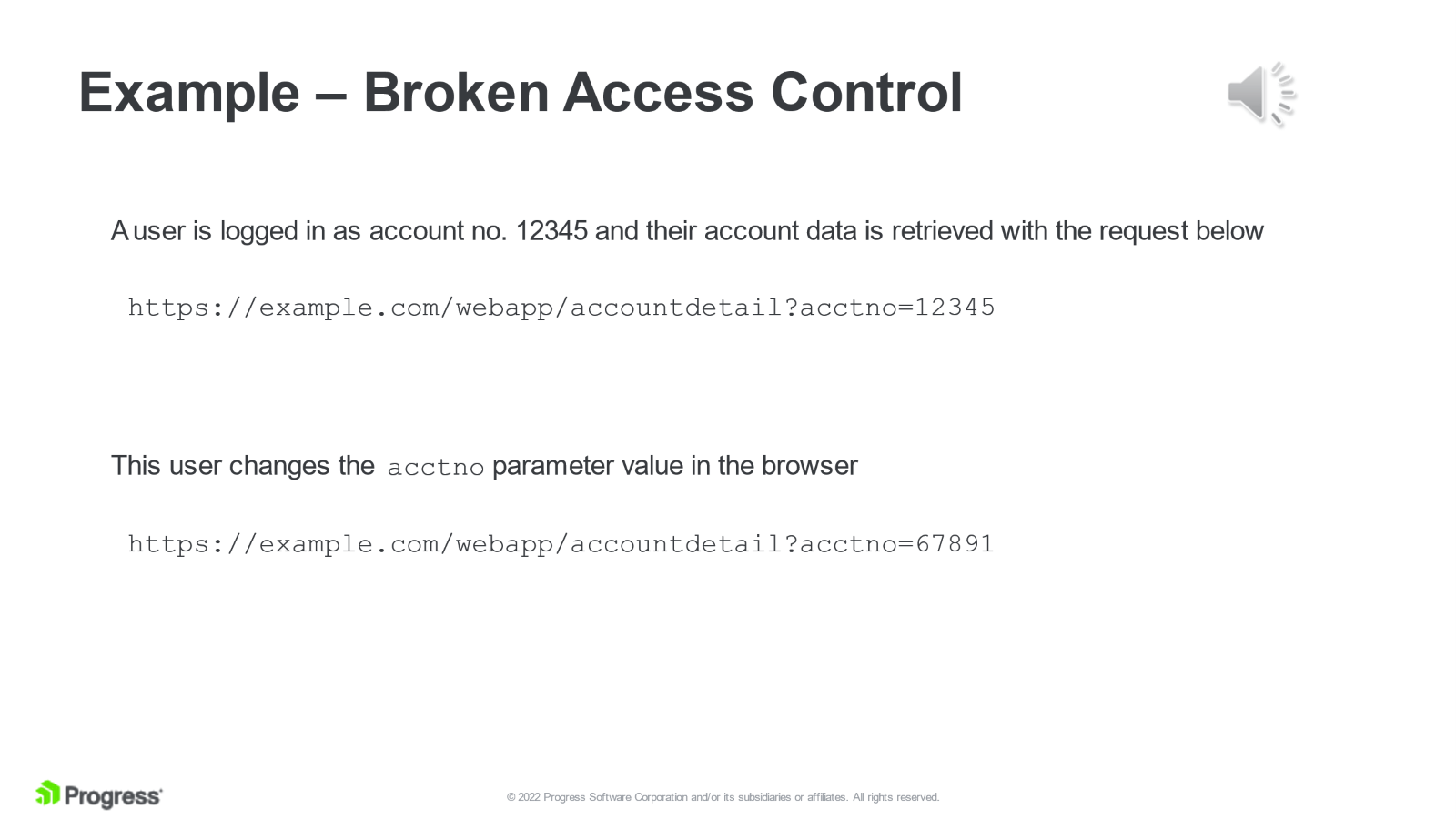

Werfen wir nun einen Blick auf Broken Access Control-Exploits. Mit einer fehlerhaften Zugriffssteuerung kann ein Benutzer auf Ressourcen außerhalb seiner vorgesehenen Berechtigungen reagieren.

Im folgenden Beispiel sehen wir einen normalen Zugriff, bei dem ein Benutzer auf sein eigenes Konto zugreift. Wenn sie jedoch den Parameter in der HTTP-Anforderung ändern, dürfen sie auf das Konto einer anderen Person zugreifen. Auch das ist nicht gerade ein wünschenswertes Ergebnis.

Diese beiden sind sehr simpel – Anwendungen sollten viel besser programmiert sein – aber sie können immer noch anfällig für gut durchdachte Angriffe sein, die darauf abzielen, eine ganz bestimmte Schwachstelle auszunutzen.

Anwendungsschwächen können von 3rd-Party- oder Open-Source-Komponenten geerbt werden, die, wenn sie aktualisiert werden, neue Schwachstellen verursachen können. Aus diesem Grund sollte der Anwendungsschutz fortlaufend sein und nicht nur auf regelmäßigen Sicherheitsüberprüfungen wie App-Penetrationstests basieren.

Welche Arten von Web Application Firewalls gibt es?

Es gibt drei Haupttypen von Web Application Firewalls (WAFs):

- Cloud-basierte WAFs werden als Service bereitgestellt, wobei die gesamte Firewall-Infrastruktur in der Cloud gehostet wird.

- Hardware-basierte WAFs sind physische Geräte, die direkt im lokalen Netzwerk (LAN) installiert werden.

- Software-basierte WAFs werden in der Regel als virtuelle Maschine betrieben und können sowohl in der Cloud als auch vor Ort (on-premises) eingesetzt werden.

WAF-Bereitstellungsmodi

Die Kemp LoadMaster Web Application Firewall (WAF) kann sowohl als Hardware- als auch als Cloud-basierte Lösung implementiert werden, wobei der Cloud-basierte Ansatz als bevorzugte Methode gilt. „Unternehmen können eine netzwerkbasierte Web Application Firewall entweder als Instanz oder als Bestandteil weiterer LoadMaster-Funktionen wie Load Balancing bereitstellen. Die Bereitstellung als virtuelle, maschinenbasierte Netzwerk-WAF wird zunehmend zum Standard, auch wenn bei Bedarf weiterhin Hardware-basierte Varianten zur Verfügung stehen“, heißt es auf der Kemp-Webseite zur Web Application Firewall.

Welche Web Application Firewall sollte ich nutzen?

Die Kemp WAF bietet einen umfassenden Schutz für Webserver, Anwendungen und Ihre Website und schützt sowohl benutzerdefinierte als auch Standardanwendungen vor Schwachstellen wie SQL-Injection und Cross-Site-Scripting (XSS).

Mit Kemp WAF kann die IT-Abteilung Sicherheitsprofile für jede Anwendung erstellen und verfügt über vorintegrierte Regelsätze für gängige Angriffsvektoren, die verhindern, dass bestimmte Datenverkehrsmuster, die auf ein Fehlverhalten hindeuten, Ihre Anwendungen erreichen – ohne Ihre Anwendungen oder Infrastruktur zu verändern.

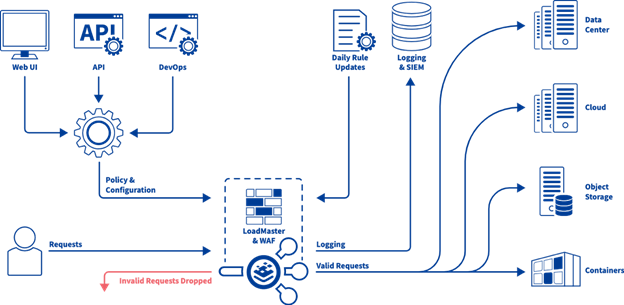

Hier sehen Sie eine Abbildung, die darstellt, wie eine WAF funktioniert:

Schutz vor OWASP Top 10 Angriffen

Wie bereits erwähnt, identifiziert das Open Web Application Security Project (OWASP) Top 10 die häufigsten und kritischsten Layer-Angriffe auf Webanwendungen. LoadMaster WAF verfügt über vordefinierte Regelsätze, um genau diese Schwachstellen zu bekämpfen. Zu den integrierten WAF-Schutzfunktionen gehören:

- Cookie-Manipulation

- Injektionsangriffe

- Cross-Site-Scripting (XSS)

- Verhinderung von Datenverlust (Data Loss Prevention, DLP)

- Schutz vor Pufferüberlauf

- Zugriffskontrolle

- Fehlkonfiguration der Sicherheit

- Echtzeitschutz

- Denial-of-Service-Schutz

- Verhinderung von Botnet-Angriffen

- Webbasierter Malware-Schutz

- Zero-Day-Bedrohungen

Zuhören und lernen

Erfahren Sie mehr über Web Application Firewalls und erfahren Sie mehr über die Einrichtung einer WAF in unseren Technical Kemping Webinaren.

Maurice McMullin

Maurice McMullin ist Principal Product Marketing Manager bei Kemp und verfügt über langjährige Erfahrung in der Entwicklung und Vermarktung von Netzwerk- und Sicherheitsprodukten. Er hat in Unternehmen aller Größen gearbeitet, von Zwei-Personen-Startups bis hin zu multinationalen Konzernen, in so unterschiedlichen Rollen wie Programmierer und CTO.

Mehr vom Autor