Web Application Firewall (WAF): Protokollanalyse für Syslog-Collectors oder SIEM-Systeme nutzen

Der Kemp Technologies LoadMaster enthält eine Web Application Firewall (WAF). Mit dieser Funktionalität wird LoadMaster zu einem wichtigen Bestandteil eines SIEM-Systems (Security Information and Event Management), das Netzwerke vor den OWASP Top 10 und anderen Bedrohungen (z.B. Cross-Site Scripting, Cross-Site Request Forgery, SQL Injection usw.) schützen kann.

Ein Aspekt eines SIEM-Systems ist der Einsatz von Tools zur Analyse von Netzwerkgeräteprotokollen in Echtzeit. Auf diese Weise können verdächtige Aktivitäten und bekannte Bedrohungen, die bekannte Signaturen in Protokollen hinterlassen, erkannt und Systemadministratoren schnell gewarnt werden. Automatisierte Reaktionen können oft ausgelöst werden, um Angriffe in Echtzeit abzuwehren.

Die Protokollanalyse in Echtzeit ist eine Möglichkeit, dies zu erreichen, und Kemp LoadMaster Protokolle sind für diesen Zweck ideal geeignet. Aufgrund seiner logischen Position im Netzwerk untersucht LoadMaster den gesamten Layer-4- und Layer-7-Datenverkehr, der zu und von Websites und Anwendungsservern fließt. All diese Aktivitäten werden in den LoadMaster-Protokollen aufgezeichnet. Diese können zur Analyse an spezielle Tools zum Monitoring von Bedrohungen weitergeleitet werden, sodass verdächtige Aktivitäten erkannt werden können. Laut Best Practices sollten die Protokolle von dem Netzwerkgerät, das sie sammelt, versendet und aus der Ferne analysiert werden. LoadMaster kann seine Protokolle an verschiedene Industriestandard-Tools senden, von relativ einfachen Syslog-Collectors bis hin zu anspruchsvolleren Analysetools wie SIEM-Systemen.

Die Echtzeitanalyse der Protokolle von LoadMaster als Teil eines vollständigen Netzwerksicherheitssystems kann helfen, Angriffe schnell zu erkennen. Dadurch können Präventivmaßnahmen eingeleitet werden und das Risiko eines kompromittierten Systems und von Datenschutzverletzungen wird verringert.

Dieser Blog beschreibt das Format der JSON-Protokolle (JavaScript Object Notation), die von der LoadMaster Web Application Firewall (WAF) erzeugt werden, und und demonstriert, wie diese Protokolle in Echtzeit aus dem LoadMaster exportiert und an Endpunkte für Protokolldaten weitergeleitet werden können:

- ELK Stack (Sehen Sie sich hier ein kurzes Video an)

- Azure Sentinel (Sehen Sie sich hier ein kurzes Video an)

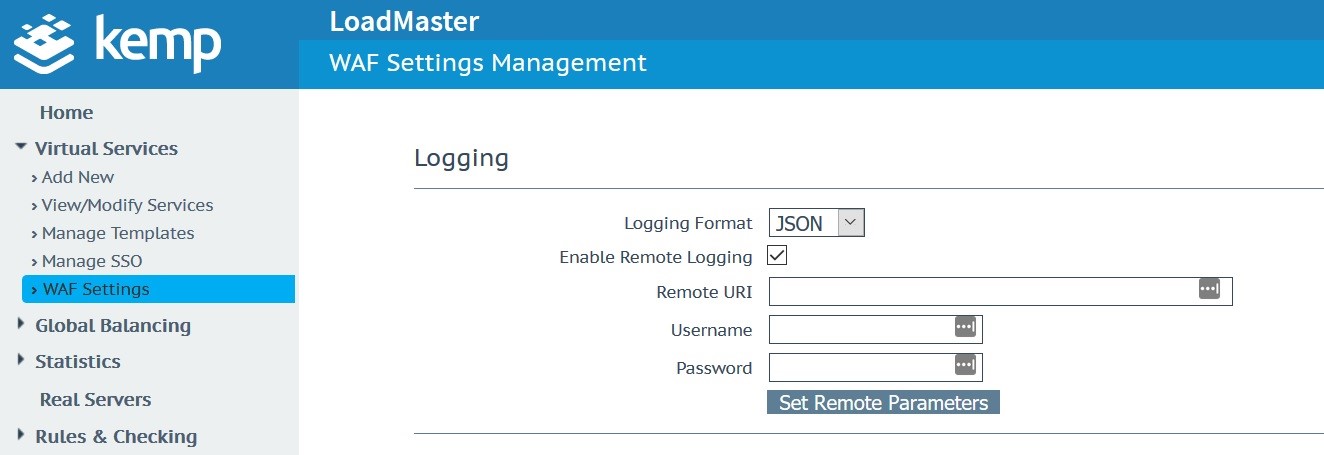

In Abbildung 1 sind die Web Application Firewall (WAF)-Protokolle im JSON-Format auf dem LoadMaster ausgewählt und die entsprechenden Einstellungen sind konfiguriert. Wie Sie in den Videos sehen werden, kann ein Proxy wie LogStash als Vermittler zwischen dem LoadMaster und den Protokolldaten-Endpunkten dienen.

Abbildung 1: LoadMaster WAF-Einstellungen

Der Kemp Technologies LoadMaster stellt Protokolle in den Formaten ModSecurity Native und JSON zur Verfügung. Diese Formate werden ausführlich beschrieben:

Dieser Blog befasst sich ausschließlich mit den Protokollen im ModSecurity JSON-Format (Protokolle im nativen Format werden ähnlich gehandhabt).

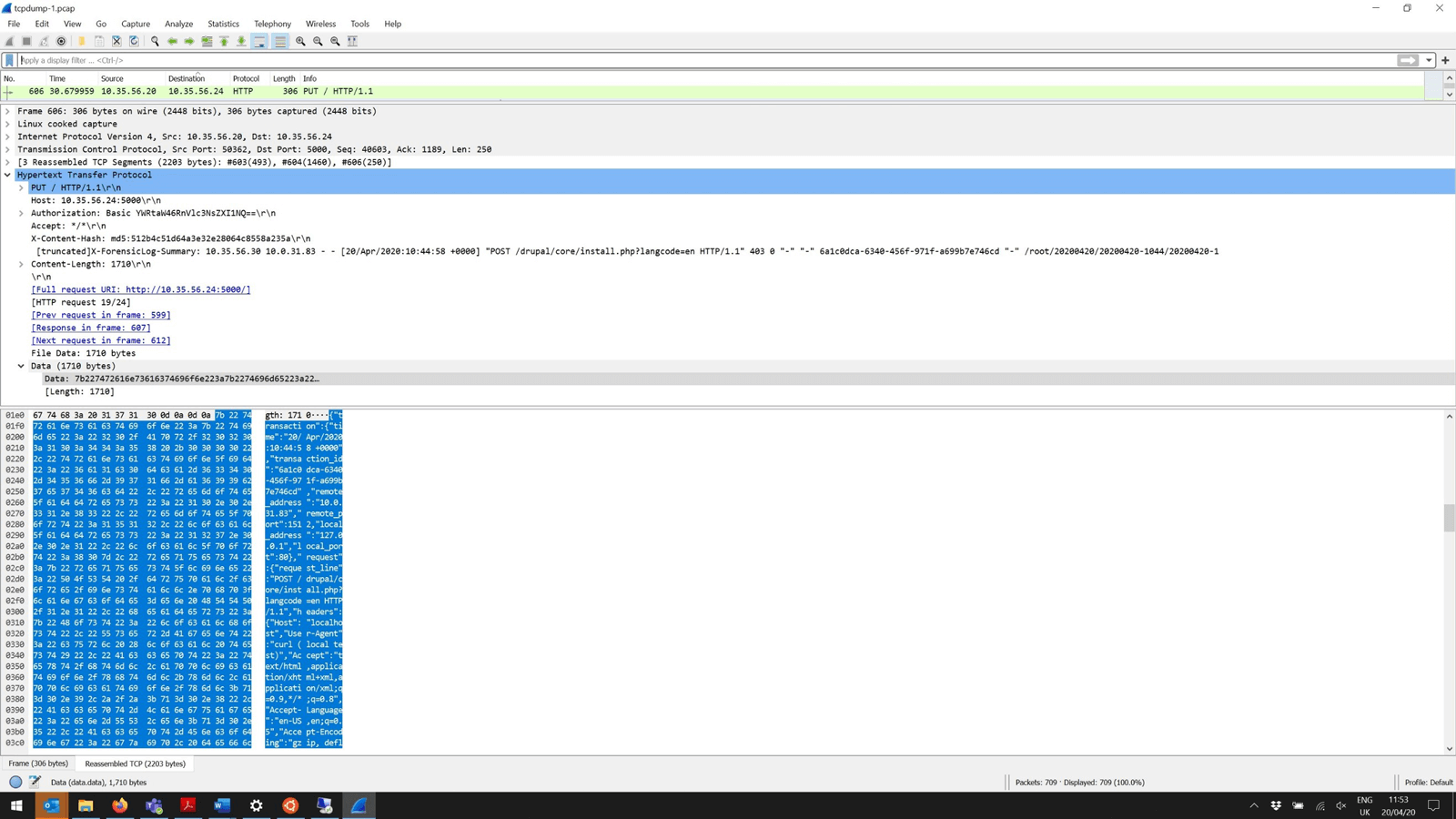

Die Protokolle im JSON-Format werden über HTTP an den Endpunkt für Protokolldaten gesendet, wie in Abbildung 2 dargestellt. Dies ist ein Standard-Trace, der vom LoadMaster aufgezeichnet und in Wireshark angezeigt wird.

Abbildung 2: LoadMaster Wireshark Trace

Protokolle im JSON-Format

Die Teile des nativen Audit-Protokollformats werden einem JSON-Schema mit den folgenden Blöcken zugeordnet:

- Transaktion

- Anfrage

- Uploads (optional)

- Antwort

- Abgestimmte Regeln

- Audit-Daten

Die einzelnen Blöcke entsprechen einzelnen Audit-Protokollteilen im nativen Format, wie hier beschrieben.

Transaktion (transaktion)

Der Transaktions-Teil entspricht dem systemeigenen Audit-Protokollteil A.

Anfrage (request)

Der Anfragen-Teil entspricht dem nativen Audit-Protokollteil B zusammen mit Teil C.

Uploads (uploads)

Der Upload-Teil entspricht Teil J im nativen Audit-Protokollformat. Er ist optional und nur verfügbar, wenn die Transaktion Datei-Uploads enthält.

Antwort (response)

Der Antwort-Teil entspricht dem nativen Audit-Protokollteil F zusammen mit Teil E.

Abgestimmte Regeln (matched_rules)

Der Teil "Abgestimmte Regeln" entspricht Teil K im nativen Audit-Protokollformat.

Audit-Daten (audit_data)

Der Audit-Daten-Teil entspricht dem nativen Audit-protokollteil H.

Das vollständige Format des JSON-Audit-Protokollformats finden Sie in Kapitel 20 des ModSecurity-Handbuchs (2. Auflage), verfügbar hier.

Die vollständigen Videos sind verfügbar:

- ElasticSearch / Kibana (Sehen Sie sich hier ein kurzes Video an)

- Azure Sentinel (Sehen Sie sich hier ein kurzes Video an)

Basierend auf meiner persönlichen Erfahrung bietet Kemp die besten Load Balancer mit der breitesten Plattformunterstützung in der Branche, insbesondere für virtuelle / Software- und Hardwarebereitstellungen. Ein wichtiger Bestandteil unserer ganzheitlichen Strategie zur Anwendungsbereitstellung ist die Entschärfung von anwendungsspezifischen Schwachstellen. Wir bauen unser anwendungsorientiertes Angebot weiter aus, indem wir wichtige Sicherheitsfunktionen und -dienste bereitstellen, die es Kunden ermöglichen, einen sicheren Zugriff auf webbasierte Anwendungen zu ermöglichen.

Kontaktieren Sie uns noch heute, um Ihre Anforderungen an die Bereitstellung und Sicherheit von Anwendungen zu besprechen.

Referenzen

https://github.com/SpiderLabs/ModSecurity/wiki/ModSecurity-2-Data-Formats https://www.feistyduck.com/books/modsecurity-handbook/ https://www.wireshark.org/

David O'Connor

David O'Connor ist Produktmanager bei Kemp und arbeitet in Limerick, Irland. Er hat einen Bachelor-Abschluss in Informatik von der University of Limerick. David hat einen Telekommunikationshintergrund mit früheren Positionen in der Entwicklung, im Kundensupport und im Presales mit Schwerpunkt auf dem Product-Market-Fit und der Entwicklung von Technologieprodukten, die Kunden lieben.

Mehr vom Autor