Sichern von Anwendungen mit Internetzugriff

KOSTENLOSE TESTVERSION STARTENStartseite / Whitepaper / Sichern von Anwendungen mit Internetzugriff

Vor zehn Jahren bedeutete der Schutz des Unternehmensnetzwerks den Einsatz herkömmlicher Firewalls und Intrusion Detection-Lösungen am Rande des "vertrauenswürdigen Netzwerks", um interne Anwendungen und Daten vor den Gefahren des "nicht vertrauenswürdigen Netzwerks" oder des Internets zu schützen. Schon damals waren diese Strategien nicht sehr effektiv, wenn es darum ging, Netzwerke vor böswilligen oder unvorsichtigen internen Benutzern zu schützen. Im 21. Jahrhundert hat jedoch so gut wie jedes Unternehmen Anwendungen für den Fernzugriff im Internet veröffentlicht. Diese Anwendungen werden von Außendienstmitarbeitern, Auftragnehmern, Partnern, Telearbeitern, Wochenendarbeitern und Kunden mit einer Vielzahl von mobilen Geräten genutzt. Das Ergebnis: Die Perimetersicherheit ist als vollständige Sicherheitslösung längst überflüssig geworden.

Wenn Unternehmen Kunden, Partnern, Auftragnehmern und anderen Personen den Zugriff auf interne Anwendungen ermöglichen, öffnen sie ihr Netzwerk für Malware, Datenschutzverletzungen und eine Vielzahl anderer Sicherheitsrisiken. Die jüngste Parade von schädlichen, weithin veröffentlichten Verstößen von vermeintlich sicheren Einzelhändlern, Banken, Regierungsbehörden und sogar Rüstungsunternehmen zeigt die Gefahren, denen jedes Unternehmen ausgesetzt ist. Aus diesem Grund kann die Sicherung des Netzwerks heute nur mit einer mehrschichtigen, tiefgreifenden Verteidigung erreicht werden Strategie, die nicht nur das Netzwerk-Gateway, sondern auch Endpunkte, Server, Netzwerkgeräte, Anwendungen und Daten schützt. Hier sind die Sicherheitskomponenten, die jedes Unternehmen in Betracht ziehen sollte, um seinen Anwendungszugriff zu schützen:

Gateway-Sicherheit

Auch wenn es sich nicht mehr um eine Komplettlösung handelt, beginnt jede Netzwerksicherheitsstrategie am Netzwerkrand mit der Perimeter-Firewall. Es ist jedoch wichtig zu verstehen, dass herkömmliche Firewalls sich auf die Netzwerkebene konzentrieren und nur selten Schutz vor Angriffen auf der Anwendungsebene bieten, die über häufig geöffnete und zugängliche Firewall-Ports laufen. Das bedeutet, dass sie wenig bis gar keinen Schutz gegen gängige E-Mail- und webbasierte Malware, Denial-of-Service-Angriffe oder aktuellere Web-Anwendungsangriffe wie Cross-Site-Scripting oder SQL-Injection bieten.

Dennoch sollten bestimmte Maßnahmen ergriffen werden, um sicherzustellen, dass Firewalls ihr maximales Potenzial ausschöpfen. Viele Unternehmen fallen einem Zustand zum Opfer, der als Konfigurationsdrift bekannt ist, bei dem IT-Mitglieder Ports öffnen oder kleine, vermeintlich Temporäre Änderungen an der Firewall-Konfiguration, um eine beliebige Anzahl von Benutzern und Anwendungen aufzunehmen – Änderungen, die das Netzwerk für Angriffe öffnen und oft dauerhaft sind. Um ihre Netzwerke zu schützen, sollten Unternehmen nach Firewalls suchen, die Folgendes umfassen: Überprüft den Schutz vor Richtlinienabweichungen, sei es in Form von Warnungen oder der Möglichkeit, vorhandene Konfigurationen manuell oder automatisch mit bekannten funktionierenden Konfigurationen abzugleichen.

Demilitarisierte Netzwerkzonen (DMZs) sind eine effektive zweite Ebene der Perimeterverteidigung, die ein separates, weniger vertrauenswürdiges Umkreisnetzwerk zwischen den vermeintlich vertrauenswürdigen und nicht vertrauenswürdigen Netzwerken für das Internet bereitstellt Gegenüberliegende Anwendungskomponenten, wie z. B. extern ausgerichtete Web-, E-Mail- und DNS-Server. Traditionell konfiguriert die IT-Abteilung den Firewall-Schutz an beiden Enden der DMZ – zwischen dem externen Internet und der DMZ sowie zwischen der DMZ und dem internen Netzwerk –, so dass extern Gegenüberliegende Webserver haben eingeschränkten Zugriff auf interne Anwendungs- und/oder Datenbankserver, und alle Benutzer, die versuchen, über extern ausgerichtete Anwendungen in das interne Netzwerk einzudringen, müssen zwei Stufen des Perimeter-Firewall-Schutzes durchlaufen.

Identitätsmanagement

Bei so vielen verschiedenen Arten von Benutzern, die über mehrere Geräte auf interne Anwendungen zugreifen, ist die Identität zum neuen Perimeter geworden. Identity-Management-Tools sind unverzichtbar geworden, um den Zugriff auf Anwendungen und Daten nur autorisierten Personen zu ermöglichen.

Heutzutage muss jedes Unternehmen, das Anwendungen für lokale und Remote-Benutzer veröffentlicht, sicherstellen, dass es jeden einzelnen Benutzer und jedes Benutzergerät, das versucht, auf eine veröffentlichte Anwendung zuzugreifen, eindeutig identifizieren und authentifizieren kann. Dann muss sichergestellt werden, dass der Benutzer über die zugewiesene Zugriffsrechte auf alle Anwendungen und Daten, die er oder sie sucht.

Es gab eine Zeit, in der Benutzernamen und Passwörter ein brauchbares Mittel zur Identifizierung einer Person oder eines Geräts waren, aber die Benutzer waren notorisch nachlässig, wenn es darum ging, sichere Passwörter zu erstellen und sie in angemessenen Abständen zu ändern, und Hacker haben jetzt eine Vielzahl von Tools, um auch starke Passwörter zu hacken. Laut einer Studie von Verizon nutzen 76 Prozent der Netzwerk-Hacks schlechte Anmeldeinformationen aus und 48 Prozent der Datenschutzverletzungen sind die Ursache für gestohlene Passwörter.

Aus diesem Grund muss jede Sicherheitsstrategie die Durchsetzung von häufigen Passwort-Resets und starken Passwörtern mit komplexen Kombinationen aus Buchstaben, Zahlen und Symbolen beinhalten, wobei nicht zwei Konten dasselbe Passwort teilen dürfen. Als Reaktion auf die zunehmende Ausgeklügelte Passwort-Hacks Viele Unternehmen sind jedoch zu einer Multi-Faktor - oder Zwei-Faktor-Authentifizierung übergegangen.

Die Multifaktor-Authentifizierung überprüft nicht nur etwas, das der Benutzer weiß, z. B. einen Benutzernamen und ein Kennwort, sondern auch etwas, das der Benutzer entweder besitzt (z. B. eine Smartcard, ein RSA-Token , ein Smartphone oder ein E-Mail-Konto) oder ein physisches Attribut des Benutzers wie einen Fingerabdruck, ein Gesicht oder eine Iris, und zwar mit dem entsprechenden Scanner. Jeder, der auf Ein Online-Bankkonto oder ein anderes sicheres Konto hat heute die Erfahrung gemacht, dass eine von der Bank gesendete E-Mail oder SMS mit einem Link oder Code zur Eingabe zusätzlich zur Eingabe eines Benutzernamens und Passworts überprüft werden muss. Dies sind vielleicht die einfachsten Formen der Zwei-Faktor-Authentifizierung und erschweren es einem Hacker erheblich, sich als legitimer Benutzer auszugeben.

Sobald ein Benutzer identifiziert wurde, muss die fein abgestufte Zugriffssteuerung die Rechte jedes Benutzers auf einen angeforderten Dienst und Daten überprüfen. Im Idealfall sollte jede Remote- oder mobile Authentifizierungs- und Autorisierungslösung in vorhandene Standard-Verzeichnisdienste integriert werden wie Active Directory und LDAP und deren Gruppenmitgliedschaften und -richtlinien sowie Unternehmensauthentifizierungslösungen wie RADIUS, RSA und Microsoft Multifactor Authentication Services.

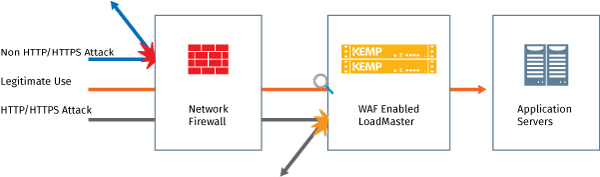

Web Application Firewalls

Herkömmliche Netzwerk-Firewalls sind nicht besonders effektiv bei der Abwehr von Angriffen auf Anwendungsebene, die Exploits wie Cross-Site-Scripting, SQL-Injection, erzwungenes Surfen und Cookie-Poisoning verwenden. Leider sind die Anwendungen heute am zielgerichtetsten Exploit für Angreifer. Jedes Unternehmen, das PCI-DSS-Konformität anstrebt , muss nachweisen können, dass es diese Art von PCI-DSS-Konformität abwehren kann von Angriffen zu schützen und zu verhindern, dass sensible Daten in die falschen Hände geraten.

Spezialisierte Web Application Firewalls wurden speziell entwickelt, um diese Art von Angriffen zu stoppen, und können aktualisiert werden, um neue Angriffe auf Anwendungsebene zu blockieren, sobald sie entdeckt werden. Web Application Firewalls können auch eine Reihe von Datenexfiltrationstechniken erkennen, die von Hackern verwendet werden, die versuchen, sensible Daten zu stehlen.

Virtuelle private Netzwerke

Alle Organisationen, die externen Benutzern den Zugriff auf interne Anwendungen und Daten ermöglichen, müssen sicherstellen, dass sensible Daten, die das Internet zu und von diesen Anwendungen durchqueren, nicht verletzt werden können, insbesondere über eine unsichere Verbindung, wie z. B. eine öffentliche WLAN-Service, der in einem Hotel, Flughafen oder einer Café verwendet wird.

In der Regel ist der beste Weg, Benutzer dieser Dienste zu schützen, SSL Virtual Private Network-Lösungen, die die gesamte Anwendungskommunikation über das Kabelnetz verschlüsseln. oder drahtlose Verbindung. Im Idealfall sollten alle SSL-verschlüsselten Verbindungen so nah wie möglich an der Anwendung enden. Während andere Arten von VPNs verfügbar sind, haben SSL-VPNs den Vorteil, dass sie in die meisten aktuellen mobilen und PC-Webbrowser wie Internet Explorer, Chrome und Firefox integriert werden können, so dass sie viel einfacher bereitzustellen und zu verwenden sind als andere VPN-Lösungen, die den Client erfordern , um eine separate VPN-Software zu verwenden.

Wo sollten Sicherheitslösungen eingesetzt werden?

Identitätsmanagement, Web Application Firewalls und SSL-VPN-Terminierung können nahezu überall im Netzwerk eingesetzt werden. Wenn eine Organisation jedoch interne Anwendungen im Internet veröffentlicht, ist es in den meisten Fällen umso wichtiger, je näher diese Anwendungen an der Anwendung liegen. Lösungen umso besser eingesetzt werden. Die Bereitstellung auf den Servern, auf denen Anwendungen ausgeführt werden, ist eine Lösung, aber bei einer Anwendungsbereitstellung mit mehreren Servern besteht das Risiko, dass die Steuerelemente nicht einheitlich auf jeden Server angewendet werden. Aus diesem Grund Application Delivery Controller, auch bekannt als Load Balancer, sind ein perfekter Ort, um Sicherheitslösungen zu implementieren

A/D-Wandler bieten einen hochgradig skalierbaren, leistungsstarken und fehlertoleranten Zugriffspunkt auf Anwendungen, die auf mehreren Servern ausgeführt werden. Die meisten Organisationen, die ADCs einsetzen, haben sie als SSL-Terminierungspunkt sowie als Sicherung der gesamten Kommunikation verwendet. extern und intern, bis hin zum Zugriff auf die Anwendung.

Es liegt auf der Hand, dass der ADC auch ein idealer Ort für die Multifaktor-Authentifizierung und eine Web Application Firewall ist, da diese Kontrollen direkt an der Stelle der SSL-Beendigung angewendet werden können, wenn die Datenkommunikation entschlüsselt wird, wodurch die müssen die Daten während der Übertragung mehrmals verschlüsseln und entschlüsseln, bevor sie die Anwendung erreichen. Die Bereitstellung dieser Maßnahmen auf dem ADC und nicht auf jedem einzelnen Server gewährleistet auch konsistente Konfigurationen und Richtlinien, die Skalierbarkeit mit Sicherheit kombinieren.

Die Kemp-Lösung

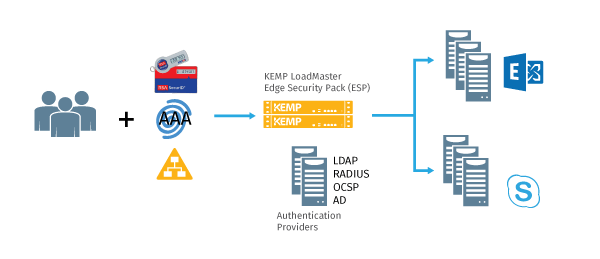

Für Unternehmen, die eine vollständige Leistungs- und Sicherheitslösung für im Internet veröffentlichte Anwendungen suchen, können Kemp ADC-Lösungen auch mit einer leistungsstarken SSL-VPN-Terminierung und -Beschleunigung sowie dem Kemps Edge Security Pack (ESP) ausgestattet werden, das Folgendes bietet Multifaktor-Authentifizierung und fein abgestufte Autorisierung. ESP umfasst Active Directory-Integration, Unterstützung für RADIUS-Authentifizierung und Zwei-Faktor-Authentifizierung mit RSA SecurID.

Kemp bietet auch das Web Application Firewall Pack an, das Web Application Firewall-Funktionen in die Nähe der Anwendung bringt und schädliche Anwendungs-Exploits wie SQL-Injection und Cross-Site-Scripting adressiert. Das Web Application Firewall Pack ist sogar in der Lage, verschlüsselte webbasierte Datenverkehrsströme zu verarbeiten und zu sichern. Indem es als Kontrolle über die Exfiltration sensibler Kreditkarten- und anderer persönlicher Informationen fungiert, hilft es Unternehmen, die PCI-DSS-Compliance-Anforderungen zu erfüllen.

Kemp ADCs bieten auch eine zweite Ebene des traditionellen Netzwerk-Firewall-Schutzes, indem sie den Zugriff auf öffentliche Dienste und die für diesen Zugriff verwendeten Ports und Protokolle sowie das Whitelisting und Blacklisting des Netzwerks kontrollieren.

Unternehmen können sich nicht mehr auf herkömmliche Perimeter-Firewalls und Intrusion Detection verlassen, um ihre im Internet veröffentlichten Anwendungen zu schützen. Um ihre Netzwerke vor Heutige Anwendungsgefahren erfordern, müssen sie eine Reihe von Sicherheitslösungen auf ihre Endpunkte, Server, Anwendungen und Daten anwenden. Eine der besten Möglichkeiten, Anwendungen zu schützen, besteht darin, mehrere Sicherheitsmaßnahmen so nah wie möglich an der Anwendung anzuwenden möglich. Application Delivery Controller sind ideal für eine solche Strategie, und Kemp ADC-Lösungen bieten eine Vielzahl von Tools, um sicherzustellen, dass im Internet veröffentlichte Anwendungen nicht nur schnell, sondern auch sicher sind.

Mit über 100.000 weltweiten Implementierungen und Niederlassungen in Amerika, Europa, Asien und Südamerika ist Kemp Technologies der Branchenführer für fortschrittliche Layer 2 – 7 Application Delivery Controller (ADC) und anwendungszentrierten Lastausgleich. Benannt Kemp ist laut Deloitte mit einer Wachstumsrate von 499,1 % eines der am schnellsten wachsenden Technologieunternehmen in Nordamerika und verändert die Art und Weise, wie moderne Unternehmen und Service-Provider eine Cloud-fähige Infrastruktur für die Anwendungsbereitstellung aufbauen. In der Vergangenheit Seit zehn Jahren ist Kemp ein beständiger Innovationsführer mit einer Reihe von Branchenneuheiten, darunter die Virtualisierung von Hochleistungs-ADC-Appliances, die anwendungsorientierte SDN - und NFV-Integration, innovative Preis- und Lizenzmodelle und eine echte Allgegenwart von Plattformen, die skalierbar sind, um Unternehmen jeder Größe und Workload-Anforderungen zu unterstützen.