Was ist Zero Trust Network Access (ZTNA) & wie funktioniert es?

Die Cybersicherheitslandschaft hat sich in den letzten Jahren dramatisch verändert. Die Verlagerung in die Cloud, die zunehmende Nutzung mobiler Geräte für den Zugriff auf Unternehmens-IT-Systeme und -Anwendungen des Unternehmens sowie die explosionsartige Verbreitung des Internets der Dinge (IoT) haben die traditionelle Cybersicherheitsstruktur der meisten Unternehmen auf den Kopf gestellt. Vorbei sind die Zeiten, in denen die Zugriffsanforderung eines Clients oder Benutzers am Netzwerkrand lediglich authentifiziert wurde und nach erfolgreicher Authentifizierung der Zugriff auf die Systeme und Anwendungen gewährt wurde, für die der Benutzer die entsprechenden Berechtigungen besitzt, sowie die freie Nutzung des internen Netzwerks. Der Zugriff kann von jedem Gerät aus erfolgen, und die Verbindung kann zu einer Anwendung an einem beliebigen Ort in der Cloud hergestellt werden. Dies bedeutet, dass die Fähigkeit, einer Verbindung zu vertrauen, erodiert ist. Das Konzept des "Zero Trust" ist eine Möglichkeit, dieser neuen Realität zu begegnen.

Was ist Zero Trust?

Das Konzept des "Zero Trust" ist im Grunde ganz einfach: Man geht davon aus, dass jede Verbindung potenziell feindlich ist, unabhängig davon, woher sie kommt. So wird beispielsweise eine Zugriffsanfrage auf eine Anwendung, die von innerhalb der Netzwerkgrenzen kommt, nicht anders betrachtet als eine Anfrage, die aus dem Internet stammt. Beide bedürfen der gleichen Prüfung und müssen die richtigen Identifizierungsantworten zur Authentifizierung liefern, bevor der Zugriff gestattet wird. Das Gleiche gilt für jede Zugriffsanfrage auf ein IT-System. Keine Verbindung wird als sicher angesehen, nur weil sie aus dem Internet kommt. Es geht über das herkömmliche Modell der Sicherung des Perimeters hinaus. Einige wichtige Grundsätze liegen Zero Trust zugrunde:

- Der am wenigsten privilegierte Zugang wird für alle Entitäten im Netz (Benutzer, Geräte, Softwaresysteme, andere Prozesse) verwendet. Niemand erhält einen privilegierten Zugang, der über das für die jeweilige Aufgabe erforderliche Minimum hinausgeht, und die Berechtigung ist auf diese Sitzung beschränkt. Künftige Zugriffe müssen erneut beantragt werden.

- Anwendungen müssen mikrosegmentiert werden, sodass jede Anwendung separat authentifiziert werden muss, und die Berechtigungen müssen anwendungsspezifisch sein. (Beachten Sie, dass sich dies von der Netzwerksegmentierung unterscheidet).

- Das Netz muss geheim sein. Anwendungen und Server sollten nicht im Netz beworben werden, sondern jeder berechtigte Benutzer oder jedes berechtigte Gerät, das auf sie zugreifen muss, sollte so konfiguriert werden, dass es von ihrer Existenz weiß. Keine Werbung bedeutet, dass unbefugte Benutzer im Netzwerk nicht sehen können, was verfügbar ist, und nicht versuchen können, Zugang zu erhalten.

- Mehrere verschlüsselte Mikrotunnel werden über das Internet und private Netzwerke verwendet, um sichere Verbindungen zu bestimmten Ressourcen und Anwendungen zu ermöglichen.

Was ist Zero Trust Network Access (ZTNA)?

ZTNA ist der Rahmen, der das Konzept der "Zero Trust" Netzwerksicherheit umsetzt. Manchmal wird es auch als softwaredefinierter Perimeter (SDP) bezeichnet. Mehrere Anbieter implementieren ZTNA-Lösungen, die ein adaptives Vertrauenssicherheitsmodell bieten. Wie oben beschrieben, wird für einen Benutzer, ein Gerät, einen Verbindungsendpunkt oder einen Arbeitsablauf in der Anwendung niemals Vertrauen vorausgesetzt. Der Zugriff auf Systeme und Anwendungen wird nach dem Prinzip der geringsten Privilegien auf der Grundlage granularer Zugriffskontrollrichtlinien gewährt. Viele Anbieter implementieren ZTNA-Lösungen auf unterschiedliche Art und Weise und bauen dabei oft auf bereits vorhandenen Identitätsauthentifizierungs- und Zugriffsverwaltungslösungen auf, die sie anbieten. ZTNA-Lösungen funktionieren anders als Edge-basierte Netzwerksicherheitslösungen wie Virtual Private Network (VPN-) Gateways und Firewalls. Die Architektur von ZTNA ermöglicht den Zugriff auf Anwendungen unter Verwendung der folgenden Prinzipien, die die Zero-Trust-Philosophie umsetzen:

- Die Bereitstellung des Anwendungszugriffskontrollen ist vollständig vom Netzzugang und der Authentifizierung abstrahiert. Das zugrunde liegende Netz ist für Benutzer und Geräte unsichtbar. Sie erhalten sichere Verbindungen zu bestimmten Anwendungen. Das bedeutet, dass eine kompromittierte Verbindung nicht auf andere Anwendungen oder Server zugreifen kann.

- Die IP-Adressen von Ressourcen auf einer ZTNA-basierten Infrastruktur werden niemals im Internet beworben. Das bedeutet, dass sich die Anwendungen in einem privaten Darknet befinden und für Cyberkriminelle, die nach Schwachstellen suchen, unsichtbar sind.

- Mikrosegmentierung von Anwendungen bedeutet, dass der Zugangsprivilegien für jede Anwendung separat gewährt wird. Es gibt keine anwendungsübergreifende Autorisierung. Wenn mehr als eine Anwendung verwendet werden soll, müssen separate Verbindungen hergestellt werden. Dies hindert die Anwendungsserver nicht daran, miteinander zu kommunizieren. Diese Kommunikation muss lediglich individuelle Zugriffsanfragen und Authentifizierungen anfordern und verwenden, genau wie Benutzer und Geräte.

- Der gewährte Zugriff ist nur für die Dauer dieser Verbindung gültig. Sobald eine Sitzung getrennt wurde, kann sie nicht mehr verwendet werden. Jedes Mal, wenn ein Zugriff erforderlich ist, muss eine neue Zugriffsanforderung gestellt und authentifiziert werden.

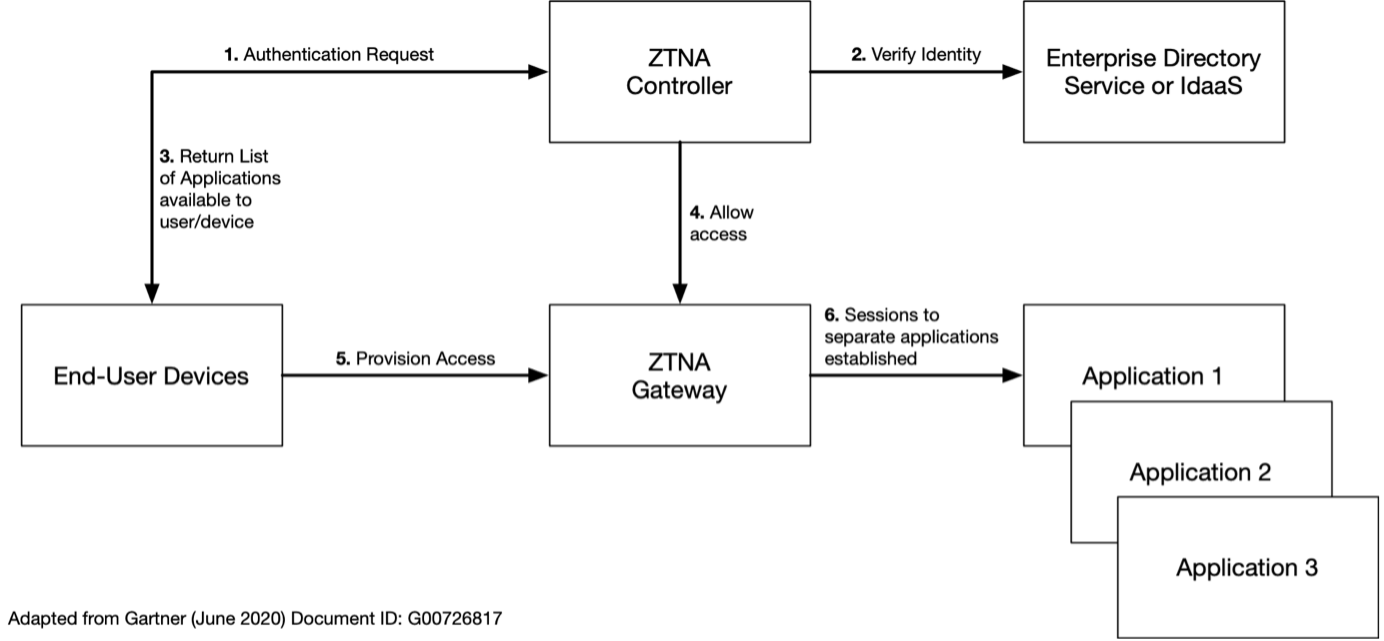

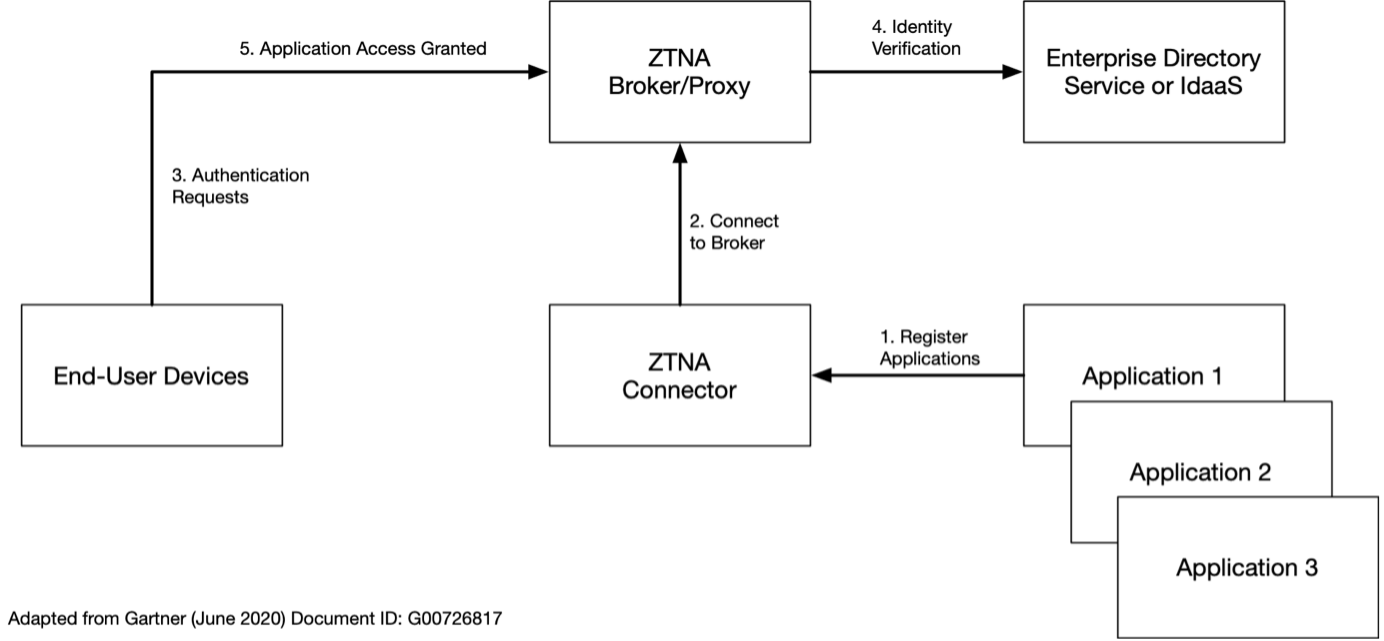

Bei Lösungen, die ZTNA bereitstellen, haben sich zwei konzeptionelle Modelle für die Initiierung von Sitzungen zwischen Endnutzergeräten und Anwendungen herauskristallisiert. Ein Ansatz, der vom Endpunkt initiiert wird, und ein Ansatz, der vom Dienst initiiert wird. Einige Anbieter bieten beide Optionen an. Endpunkt-initiierte ZTNA-Lösungen lehnen sich eng an die von der Cloud Security Alliance (CSA) erstellte Software Defined Perimeter (SDP-) Spezifikation an. Das nachstehende Diagramm skizziert den endpunktinitiierten Ansatz.

Auf autorisierten remote-Nutzer ist ein Agent installiert, der Authentifizierungsanfragen an einen ZTNA-Controller sendet. Der Controller authentifiziert das Benutzergerät mit einem Authentifizierungsdienst und sendet dann eine Liste der zugelassenen Anwendungen an das Client-Gerät. Der Controller informiert dann das ZTNA-Gateway, dass das Benutzergerät zugelassen ist, und ermöglicht den Zugriff vom Gerät auf das Gateway. Das Gateway ermöglicht dann den Zugriff auf die Anwendung, die der Benutzer verwenden möchte. In diesem Modell werden keine Anwendungen mit direktem Internetzugang bereitgestellt. Das bedeutet, dass sie vor DoS-Angriffen (Denial of Service) geschützt sind, für die sie anfällig wären, wenn sie sich in einer DMZ befinden würden. Der diensteinitiierte Ansatz für ZTNA ist im folgenden Diagramm dargestellt.

Bei diesem Ansatz wird ein "Inside-Out"-Modell verwendet. Ein ZTNA-Controller, der sich im selben Netz wie die bereitzustellenden Anwendungen befindet, stellt eine ausgehende Verbindung mit den registrierten Anwendungen her, die von einem ZTNA-Broker/Proxy gemeinsam genutzt wird. Dieser Broker kann sich in einem anderen Netzwerk befinden und befindet sich häufig in einem öffentlichen Cloud-Service. Endbenutzergeräte senden Anfragen an den Broker, der sie dann über den verwendeten Authentifizierungsdienst authentifiziert. Nach erfolgreicher Authentifizierung bauen das Endgerät und der Broker eine Sitzung mit der Anwendung auf, auf die zugegriffen werden soll. Das dienstinitiierte Modell ist nützlich, da es nicht erfordert, dass ein Agent auf den Endnutzergeräten installiert wird, was in einigen Szenarien wie BYOD oder dem Zugriff über Smartphones problematisch sein kann. Ein Nachteil einiger Implementierungen ist jedoch, dass die Anwendungen auf HTTPS oder einem Protokoll basieren müssen und in HTTPS gekapselt werden können. ZTNA-Lösungen werden häufig zusammen mit PAM-Tools (Privileged Access Management) als Teil einer umfassenden Identitäts- und Authentifizierungslösung (IAM) eingesetzt, die durch eine Reihe von Richtlinien und Verfahren geregelt wird, die die IAG-Richtlinie (Identity Access Governance) eines Unternehmens bilden. Täuschungstechnologien werden häufig auch eingesetzt, um künstliche Dummy-Anwendungen und -Systeme bereitzustellen, die böswilligen Akteuren und unauthorisierte Nutzer, die versuchen, Zugriff zu erhalten und das Netzwerk zu kompromittieren, als "Honigfalle" dienen.

ZTNA-Anwendungsfälle

Hier sind einige typische Anwendungsfälle für die Bereitstellung von ZTNA-Lösungen. Dies dient nur zur Veranschaulichung und ist keine vollständige Liste.- Ablösung von VPN-Lösungen für den Fernzugriff. Gartner prognostiziert, dass bis 2023 etwa 60 % der Unternehmen von VPN auf ZTNA umgestiegen sein werden, um Benutzern und Clients den Fernzugriff auf Anwendungen zu ermöglichen.

- Erleichtern Sie die Nutzung von Anwendungen, die über mehrere Clouds und in Hybrid-Cloud-Implementierungen verteilt sind. ZTNA ermöglicht den Zugriff auf die Anwendung, und die Benutzer müssen nicht wissen, wo sie sich befindet. Sie stellen einfach eine Verbindung her und authentifizieren sich.

- Bereitstellung eines sicheren Zugangs für Dritte zu Anwendungen, die für B2B-Interaktionen benötigt werden. Der Fernzugriff auf das Netz wird nicht über ZTNA bereitgestellt. Veröffentlichen Sie einfach die Ressourcen und Anwendungen, die von Dritten genutzt werden sollen.

- Erhöhen Sie die Sicherheit mit Geräteprofilen. Wenn ein Gerät eines Nutzers, der nicht oft unterwegs ist, versucht, von einem Ort aus auf Anwendungen zuzugreifen, an dem er sich nicht aufhalten sollte, kann der Zugriff gesperrt werden.

- Ermöglichen Sie BYOD-Zugriffsrichtlinien auf sichere Weise, indem Sie den Zugriff auf bestimmte Anwendungen durch Benutzer erlauben, die sich von einem beliebigen Gerät aus mit einer anderen vertrauenswürdigen Methode als der Geräte-ID authentifizieren können.

- Segmentieren Sie den Anwendungszugriff für IoT-Geräte. So können sie nur auf die Anwendungen zugreifen, die sie zum Speichern und Verarbeiten von Sensordaten benötigen. Dies wird häufig in Verbindung mit Edge Computing-Diensten verwendet, um den Netzwerkverkehrsfluss zu reduzieren.

- Erweitern Sie die Verschlüsselung von Anwendungen auf Geräte, auch über Netzwerke, über die Sie keine Kontrolle haben oder denen Sie nicht vertrauen. Zum Beispiel Heim-WLAN auf häuslichen Breitbandverbindungen, da die Menschen von zu Hause aus arbeiten.Die ZTNA-Leitung, die zwischen einem Gerät und einer Anwendung hergestellt wird kann Ende-zu-Ende verschlüsselt werden.

- Reduzieren Sie Insider-Bedrohungen, da Anwendungen ihre Präsenz oder Dienste nicht bewerben. Nur wer es wissen muss, ist sich ihrer bewusst. Verärgerte oder böswillige Insider, die nichts über die Systeme wissen, können also nicht versuchen, auf sie zuzugreifen. Wird häufig verwendet in in Verbindung mit Deception Technologies.

- Erleichtern Sie die Zusammenarbeit oder Fusion mit anderen Organisationen. Die Notwendigkeit, Benutzern außerhalb der Organisation kurzfristig Zugriff zu gewähren, ist so einfach wie der Zugriff auf die veröffentlichten Anwendungen. Es besteht keine Notwendigkeit, ihnen Folgendes zur Verfügung zu stellen

Alle Informationen über das zugrunde liegende Netzwerk.

Wie können wir Ihnen helfen?

Haben Sie Fragen zur Anwendungsbereitstellung? Unsere Ingenieure unterstützen Sie jederzeit gerne.

Termin vereinbaren