Der Schutz von Webanwendungen vor Cyberbedrohungen war noch nie so wichtig wie heute. Das Risiko von Angriffen durch Cyberkriminelle, staatliche Akteure und andere, die nur zum Spaß Störungen verursachen wollen, war noch nie so hoch wie heute, und es gibt auch keine Anzeichen dafür, dass es abnimmt. Auch das Aufkommen der Cloud-Bereitstellung und die zunehmende Verbreitung der Multi-Cloud-Nutzung in Unternehmen haben die Cybersicherheit komplexer als je zuvor gemacht.

Was ist eine Sicherheitsstrategie?

Der Schutz Ihrer Kunden, Geschäftspartner, Mitarbeiter, Anwendungen und Daten erfordert einen mehrstufigen Ansatz für die Cybersicherheit. Es gibt keine magischen Lösungen, die die für moderne IT-Umgebungen erforderliche Sicherheit bieten. Stattdessen muss eine Sicherheitsstrategie sowohl technische als auch menschliche Faktoren berücksichtigen und Schutz an mehreren Stellen und auf vielfältige Weise bieten.

Daten aus mehreren Branchenumfragen und -berichten zeigen, dass viele Unternehmen erhebliche Probleme mit ihrer Anwendungssicherheit haben. Als Veracode – ein branchenführender Anbieter von Tools, die Entwicklern helfen, sichereren Code und Anwendungen zu erstellen

— 130.000 Anwendungen untersuchte, stellte das Unternehmen fest, dass 68 % der Anwendungen Schwachstellen aufwiesen, die in den OWASP Top 10 (Ref 1) aufgeführt sind. Darüber hinaus berichtete Cisco in einem Report zur Anwendungssicherheit 2022 (Ref 2), dass "50 % der Unternehmen nicht über ausreichende Ressourcen verfügen, um Schwachstellen in Anwendungen schnell zu erkennen und zu beheben."

Es liegt auf der Hand, dass noch einiges zu tun ist, um das erforderliche Sicherheitsniveau zu erreichen. Es müssen mehrere Technologielösungen eingesetzt werden, um die erforderliche mehrstufige Cybersicherheit zu gewährleisten, die eine umfassende Sicherheitsstrategie ermöglicht. Das NIST unterhält ein Cybersicherheit

Framework (CSF), das als Grundlage für Unternehmen beim Aufbau einer Sicherheitsstrategie dienen soll.

Progress bietet Lösungen, die alle fünf Segmente des CSF abdecken, wobei der

Load Balancer LoadMaster eine wichtige Rolle bei einer mehrstufigen Cybersicherheitslösung in den Komponenten Identity und Protect des CSF spielt. LoadMaster bietet diese verbesserte Sicherheit

zusätzlich zu den bestehenden Vorteilen der Anwendungsverfügbarkeit, die derzeit durch LoadMaster-Implementierungen genutzt werden.

Wie unterstützt LoadMaster Ihre Sicherheitsstrategie?

LoadMaster verbessert die Sicherheit von Webanwendungen verschiedener Bereiche erheblich.

Web Application Firmware (WAF) - LoadMaster enthält eine

WAF der Enterprise-Klasse, um sowohl interne als auch Anwendungen von Drittanbietern vor gängigen Schwachstellen zu schützen. Die WAF unterstützt auch die Erstellung von Sicherheitsprofilen pro Anwendung, um die Filterung auf Quellcode-Ebene durchzusetzen, vorintegrierte Regelsätze für gängige Angriffsvektoren (einschließlich des OWASP ModSecurity Core Rule Set) zu übernehmen und benutzerdefinierte Sicherheitsregeln zu unterstützen. Die sofort einsatzbereite Lösung bietet Schutz vor gängigen Bedrohungen, ohne dass Sie Ihre Anwendungen oder Infrastruktur ändern müssen. Jedes Unternehmen kann diese Sicherheit mit benutzerdefinierten Regeln an seine individuellen Anforderungen anpassen.

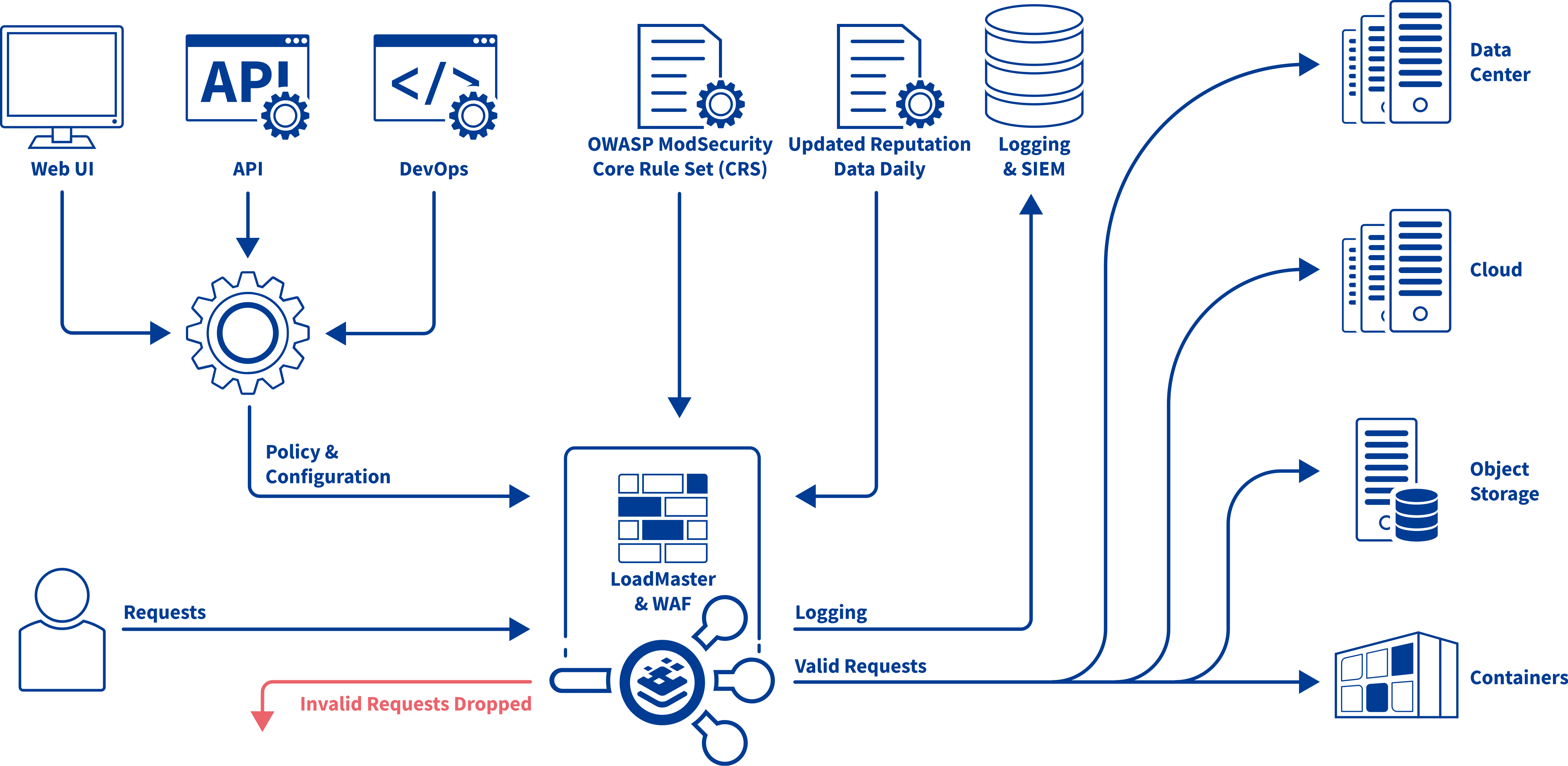

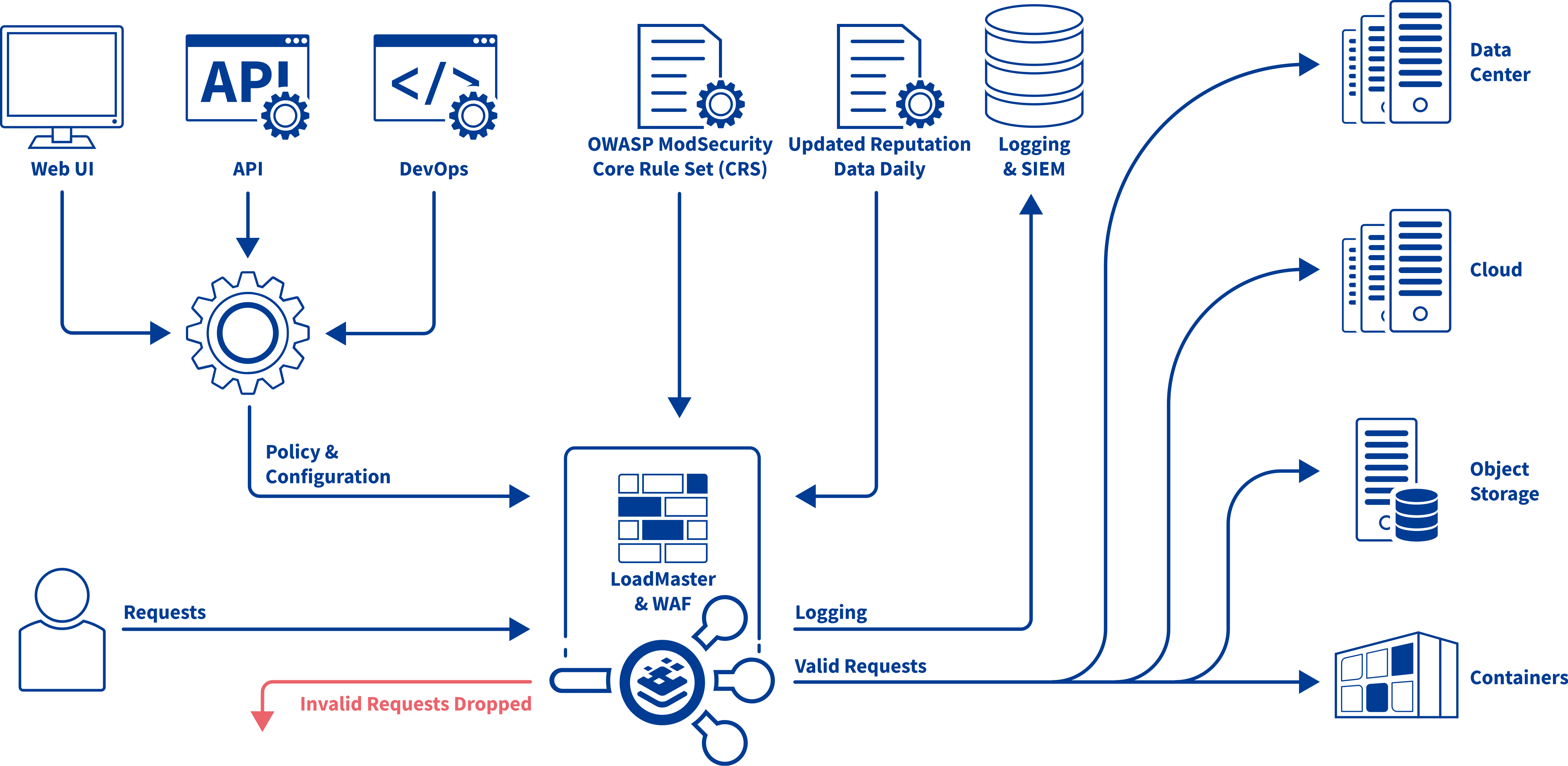

Das folgende Diagramm zeigt, wo sich WAF auf LoadMaster logisch innerhalb einer typischen Anwendungsbereitstellungsinfrastruktur befindet. Unternehmen haben wahrscheinlich Anwendungen vor Ort und bei verschiedenen Cloud-Anbietern installiert. LoadMaster und WAF sitzen zwischen den Anwendungen und den Clients, um Zugriffsanfragen zu vermitteln, den Datenverkehr zu prüfen und die Sicherheit über die vordefinierten Regelsätze und alle benutzerdefinierten Regeln zu gewährleisten.

Verwaltung von Sicherheitszertifikaten - Eines der häufigsten Probleme mit der kryptografischen Sicherheit, die für die Verschlüsselung und den Schutz von Daten im Ruhezustand und bei der Übertragung über Netzwerke erforderlich ist, ist das Ablaufen eines Sicherheitszertifikats. Wenn dies bei einem Zertifikat eintritt, das für die TLS/SSL-Sicherheit einer Webanwendung verwendet wird, sind ungeplante Ausfälle die Folge. Abgelaufene Sicherheitszertifikate waren die Ursache vieler erheblicher Dienstausfälle, von denen einige der größten und

bekanntesten Technologieunternehmen betroffen waren. Das Erneuern von Zertifikaten vor ihrem Ablauf verhindert dies, aber allzu oft versäumen es die Verantwortlichen für diese Aufgabe, dies zu tun, bevor es zu spät ist.

LoadMaster unterstützt von Haus aus das ACME-Protokoll (Automated Certificate Management Environments). ACME ermöglicht es der IT-Infrastruktur, Sicherheitszertifikate zu verwenden, um über eine API mit Zertifizierungsstellen zu kommunizieren, die für die Ausstellung vertrauenswürdiger Sicherheitszertifikate verantwortlich sind. Die Verwendung von ACME in LoadMaster ermöglicht die automatische Erneuerung von Sicherheitszertifikaten, die von Let's Encrypt, Entrust, DigiCert, SSL dot Com und ZeroSSL ausgestellt wurden.

SSL/TLS-Sicherheitskonformität – Viele branchenspezifische und behördliche Rahmenbedingungen verlangen, dass Anwendungen die neueste Version von TLS/SSL verwenden (idealerweise TLS 1.3, die neueste zum Zeitpunkt des Schreibens). Dies kann bei älteren Legacy-Anwendungen ein Problem darstellen, da diese möglicherweise nur ältere SSL-Protokolle oder sogar überhaupt kein SSL oder TLS unterstützen. Dies muss behoben werden, wenn eine dieser Anwendungen in Organisationen verwendet wird, die PCI DSS- oder NIST FIPS 140-2-Anforderungen umsetzen müssen.

LoadMaster unterstützt TLS 1.3 und kann Zugriffsanfragen, die von anderen Systemen mit TLS 1.3 kommen, vermitteln. LoadMaster isoliert alle Legacy-Anwendungen, die TLS 1.3 nicht unterstützen, und kommuniziert mit ihnen über das neueste TLS/SSL-Protokoll, welches sie unterstützen. Anschließend sendet LoadMaster die Daten von den Legacy-Anwendungen an die anfragenden Benutzer oder Systeme zurück, wiederum gesichert mit TLS 1.3.

LoadMaster kann auch die Verwendung von Cyber-Suites erzwingen, die Sicherheitsstufen bieten, die von einigen Anwendungen und Vorschriften vorgeschriebene Sicherheitsstufen bieten. Dies geschieht auf der LoadMaster-Ebene, was die Verwaltung mehrerer Cyber-Suites zentralisiert und vereinfacht.

Umfassende Protokollierung - LoadMaster beinhaltet auch eine umfassende Protokollierung von ein- und ausgehenden Aktivitäten und Ereignissen. Dies geschieht auf granularer Ebene pro Anwendung und beinhaltet Unterstützung für das sichere Senden protokollierter Informationen an

SIEM-Systeme von Drittanbietern.

Authentifizierung & Single Sign-On - LoadMaster unterstützt auch mehrere Authentifizierungsmethoden, um Sicherheit zu erhöhen und ein Single Sign-On über Anwendungen hinweg zu ermöglichen (sofern dies in einer Zero-Trust-Umgebung sinnvoll ist).

LoadMaster kann Lücken in der integrierten Authentifizierung schließen, indem es Vor-Authentifizierungsdienste bereitstellt, die den Zugriff auf höhere Ebenen des Zugriffspfads kontrollieren. Die LoadMaster-Authentifizierungsfunktion ermöglicht den Zugriff auf Legacy-Anwendungen mit modernen Authentifizierungsmethoden, ohne die Anwendungen selbst zu ändern.

Die folgenden Methoden werden unterstützt:

Die Integration mit Microsoft 365 und Azure AD ist ebenfalls von zentraler Bedeutung für LoadMaster – und Microsoft hat diese Integration validiert. Organisationen, die AD-Verbund und Azure AD verwenden, können Konten, die sich in AD befinden, über LoadMaster nutzen, um Benutzer für moderne und Legacy-Anwendungen zu authentifizieren.

Sicherheitsstrategie in der Cloud

Die Sicherheit, die LoadMaster im Rahmen einer umfassenderen Sicherheitsstrategie bietet, wird verbessert, wenn ein Unternehmen seine IT in einer hybriden und Multi-Cloud-Infrastruktur einsetzt.

Die meisten Cloud-Plattformen bieten eine WAF, die Unternehmen für die Verwendung mit Anwendungen in der Cloud dieses Anbieters einsetzen können. In einer Multi-Cloud-Umgebung bedeutet dies jedoch, dass Systemadministratoren wissen müssen, wie sie WAFs bereitstellen und nutzen können, die sich voneinander unterscheiden.

Wenn AWS, Azure und Google Clouds eingesetzt werden, müssen in vielen Fällen drei verschiedene WAFs konfiguriert und verwaltet werden. LoadMaster ist auf allen führenden Cloud-Plattformen verfügbar (und kann in einer VM auf jeder anderen eingesetzt werden). Die Verwendung von LoadMaster bedeutet, dass Sie einen einzigen WAF-Typ in Ihrer gesamten Infrastruktur einsetzen können und dass Ihre IT-Mitarbeiter die Konfiguration und Verwaltung der WAF auf einmal lernen können.

Der Einsatz von LoadMaster in einer Multi-Cloud-Infrastruktur ist zudem kostengünstiger als die Nutzung der nativen WAF-Funktionen. Die Cloud-Anbieter verlangen Gebühren für zusätzliche Regeln, Speicherplatz, Netzwerkverkehr und das häufig auf granularer Basis. Diese Kosten summieren sich im Laufe der Zeit,

wobei die laufenden Kosten für die Nutzung nativer Cloud-WAFs oft versteckt oder viel teurer als die aufgeführten Grundpreise sind. LoadMaster enthält alles im Voraus im Kernpreismodell, damit Sie Ihre Kosten genau vorhersagen können.

Im vorherigen Abschnitt haben wir die Authentifizierung erwähnt. In einer Multi-Cloud-Umgebung stellt das Identitäts- und Zugriffsmanagement (IAM) oft einen erheblichen Verwaltungsaufwand für Unternehmen dar. Die Pflege von Benutzerkonten und Zugriffsberechtigungen über mehrere Plattformen hinweg ist zeitaufwändig, fehleranfällig und kann Sicherheitslücken verursachen. Die Authentifizierungsunterstützung von LoadMaster ermöglicht Multi-Cloud-Single-Sign-On über ein einheitliches Sicherheitsmodell und unterstützt die Integration von API-Gateway-Zugängen. Letzteres wird zunehmend

erforderlich, um eine sichere Kommunikation zwischen Anwendungen und Microdiensten zu ermöglichen.

EMA-Bericht

Sehen Sie sich unser aktuelles Webinar an

Das unten eingebettete Video ist eine Aufzeichnung eines 40-minütigen Webinars vom Februar 2023, in dem Maurice McMullin (LoadMaster Product Manager) und Kurt Jung (LoadMaster Principal Solution Engineer) die in diesem Blogbeitrag behandelten Themen besprechen.

Erfahren Sie mehr

Quellen

- Veracode, Bericht zum Stand der Softwaresicherheit, 2021 - https://info.veracode.com/report-state-of-software-security-volume-11.html

- Cisco, Cybersecurity-Insider, Anwendungssicherheit 2022

- https://www.cybersecurity-insiders.com/portfolio/2022-application-security-report-cisco/

- NIST: Rahmenwerk für Cybersicherheit - https://www.nist.gov/cyberframework