Wo ist mein Reverse-Proxy und wie ersetze ich TMG?

In der Vergangenheit stand auf dem " Reverse Proxy" in der Abbildung unten " TMG", das Threat Management Gateway von Microsoft. Da diese Option nun nicht mehr zur Verfügung steht, fragen sich viele Benutzer, was sie tun sollen. Dieser Blog-Beitrag soll all Ihre Fragen zum Reverse-Proxy und zum TMG-Ersatz beantworten.

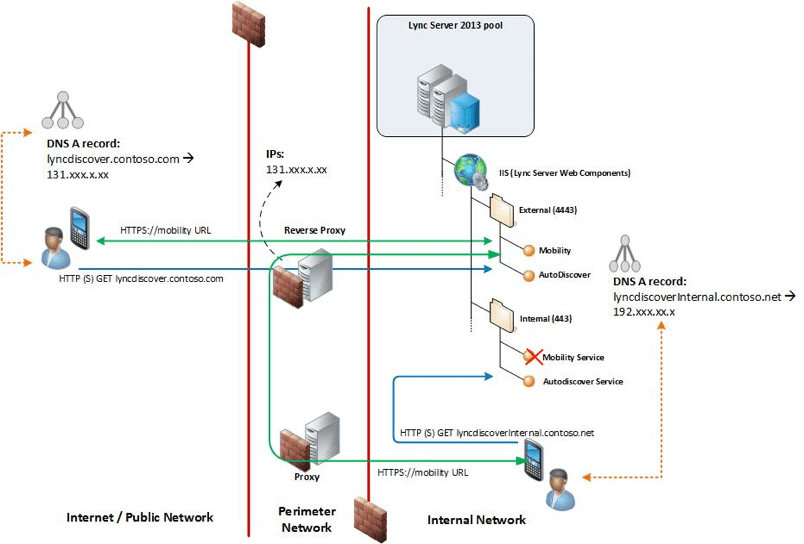

Das nachstehende Diagramm zeigt die Architektur des Mobilitätsdienstes von Lync 2013 und sollte jedem, der in der Vergangenheit einen öffentlich zugänglichen Microsoft-Workload bereitgestellt hat, ziemlich vertraut vorkommen.

Quelle: http://technet.microsoft.com/en-us/library/hh690030.aspx Das obige Diagramm zeigt die Architektur des Mobilitätsdienstes von Lync 2013 und sollte jedem, der in der Vergangenheit einen öffentlich zugänglichen Microsoft-Workload implementiert hat, ziemlich vertraut sein. In der Vergangenheit hätte der " Reverse Proxy", der im Diagramm unten dargestellt ist, "TMG", Microsofts Threat Management Gateway-Produkt, geheißen. Da diese Option nun nicht mehr zur Verfügung steht, fragen sich viele Anwender, was sie tun sollen. Dieser Blog-Beitrag soll all Ihre Fragen zum Thema Reverse Proxy und TMG-Ersatz beantworten.

Quelle: http://technet.microsoft.com/en-us/library/hh690030.aspx

Was ist ein Reverse Proxy?

Der Begriff "Reverse Proxy" ist ein bisschen wie der Begriff "Cloud". Wenn Sie drei Leute fragen, was das ist, bekommen Sie viereinhalb Antworten! Ist es eine Firewall? Ein Router? Ein Load-Balancer? Wenn Ihnen das nicht klar ist, keine Sorge, Sie sind nicht allein.

Die Schwierigkeit, zu verstehen, was Reverse-Proxy eigentlich ist, ergibt sich oft aus der Vorstellung, dass es sich dabei um ein bestimmtes Gerät oder Produkt handelt, während es sich in Wirklichkeit um eine Netzwerkfunktion handelt, ähnlich wie Switching oder Routing. Mit dieser Denkweise im Hinterkopf wird es einfacher zu verstehen, warum viele verschiedene Produkte und Geräte die Rolle des Reverse Proxy übernehmen können.

Beginnen wir jedoch mit einer einfacheren Frage: Was ist ein Proxy? Sie haben es vielleicht nicht bemerkt, aber das zuvor gezeigte Lync-Diagramm enthält beides. Was ist also der Unterschied? In der Terminologie von Computernetzwerken ist ein Proxy ein System, das Verbindungen zwischen zwei Systemen (normalerweise einem Client und einem Server) vermittelt. Oft befindet sich eine Einheit in einer vertrauenswürdigen Zone und die andere in einer weniger vertrauenswürdigen oder nicht vertrauenswürdigen Zone. Der Client sendet seine Anfrage an den Proxy, der sie an den Server weiterleitet, der Server sendet die Antwort an den Proxy, und der Proxy sendet sie an den Client zurück. Ganz einfach.

Woher kommt also das "Reverse" im Reverse-Proxy? Hier wird alles etwas unscharf.

Ein Forward Proxy ist ein Proxy, der so konfiguriert ist, dass er Anfragen einer Gruppe von Clients unter der Kontrolle des lokalen Administrators an eine unbekannte oder beliebige Gruppe von Ressourcen, die sich außerhalb der Kontrolle des Administrators befinden, bearbeitet. In der Regel wird das Wort "Forward" weggelassen und er wird einfach als Proxy bezeichnet, so auch in der Topologie von Microsoft. Ein gutes Beispiel dafür ist eine Web-Proxy-Appliance, die Webverkehrsanfragen von Client-Rechnern im lokalen Netz entgegennimmt und sie an Server im Internet weiterleitet. Der Zweck eines Forward Proxy ist es, die Client-Systeme zu verwalten.

Ein Reverse-Proxy ist ein Proxy, der so konfiguriert ist, dass er Anfragen von einer Gruppe entfernter oder beliebiger Clients an eine Gruppe bekannter Ressourcen unter der Kontrolle des lokalen Administrators bearbeitet. Ein Beispiel hierfür ist ein Load-Balancer (auch bekannt als Application Delivery Controller), der die Hochverfügbarkeit von Anwendungen und die Optimierung von Workloads wie Microsoft Lync, Exchange und SharePoint gewährleistet. Der Zweck eines Reverse Proxy ist die Verwaltung der Serversysteme.

Alles, was danach kommt, sind nur situations- und produktspezifische Details, die aber nicht Teil der Definition eines Reverse-Proxys sind. Die Rolle des Reverse-Proxys ist wichtig für die Bereitstellung vieler anderer Netzwerkdienste, aber sie ist nicht das, was einen Reverse-Proxy ausmacht. Bei Lync ist beispielsweise Port Address Translation erforderlich, externe Clients stellen eine Verbindung über Port 443 her und der Reverse Proxy muss eine Verbindung zu den Lync-Servern über Port 4443 herstellen. Sicherheitseinrichtungen wie Web Application Firewalls fungieren als Reverse Proxies, um den Anwendungsverkehr auf Angriffe zu untersuchen, und Load-Balancer setzen Reverse Proxies ein, um den Verkehr zu optimieren und zu kontrollieren.

In meiner Position bei KEMP Technologies wird mir oft die Frage gestellt: "Wie schalte ich Reverse Proxy ein?", aber die Wahrheit ist, dass es bereits eingeschaltet ist! Sobald Sie einen virtuellen Layer-7-Dienst auf einem KEMP Loadmaster Application Load Balancer einrichten, fungiert dieser bereits als Reverse Proxy.

Wie ersetze ich TMG?

Die Antwort auf diese Frage hängt davon ab, wofür Sie TMG in erster Linie verwenden. TMG verfügte über eine Vielzahl von Sicherheitsmerkmalen und -funktionen, aber bei KEMP haben wir festgestellt, dass viele Leute es nur für einige wenige Dinge im Zusammenhang mit Microsoft UC- und Collaboration-Anwendungen verwendet haben. Zwei wichtige Funktionen, die es für diese Workloads bot, waren:

1. Übersetzung von Portadressen

2. Vorauthentifizierung von Verbindungen

Die erste, die Port-Adress-Translation, lässt sich leicht mit einer Vielzahl von Netzwerkgeräten realisieren und beinhaltet lediglich das Abhören von Clients an einem Port und die Weiterleitung dieser Anfragen an Server an einem anderen Port.

Wenn Sie eine Vorab-Authentifizierung benötigen, um die Benutzeranmeldeinformationen anhand von Active Directory zu überprüfen, bevor die Anfrage an den Anwendungsserver weitergeleitet wird, sind Ihre Möglichkeiten wesentlich eingeschränkter. Für Server 2012 R2 gibt es eine neue Serverrolle namens Web Application Proxy, die diese beiden Funktionen bereitstellen kann, aber auch die Bereitstellung von AD FS erfordert. Außerdem ist ein externer Mechanismus erforderlich, um eine hohe Verfügbarkeit zu erreichen. Eine weitere Option ist der KEMP LoadMaster.

Unser Produktmanagement- und Entwicklungsteam hat eng mit der Microsoft-Community zusammengearbeitet, um unsere bestehenden Reverse-Proxy-Funktionen um zusätzliche Dienste wie Vorauthentifizierung, SSO, Zwei-Faktor-Authentifizierung, Domänenfilterung usw. zu erweitern. Vor kurzem wurde die Liste der unterstützten Authentifizierungsmethoden um Kerberos Constrained Delegation erweitert. Diese Funktionen sind Teil des so genannten Edge Security Pack (ESP), einer Lösung, die Microsoft-Administratoren dabei hilft, die in TMG verwendeten Funktionen einfach zu ersetzen.

Ein sehr häufiges Szenario war die Vorabauthentifizierung für Exchange Outlook Web App und die Portadressenübersetzung für externe Lync-Clients. Das Edge Security Pack erfüllt die Anforderungen dieser Szenarien und bietet außerdem anpassbare formularbasierte Authentifizierung sowie Unterstützung für RADIUS und 2-Faktor-Authentifizierung mit RSA-Tokens.

Wenn Sie also eine Lösung mit einem "Reverse Proxy" ins Auge fassen, sollten Sie sich überlegen, welche Dienste dieses Gerät erbringen soll. Nur so können Sie herausfinden, welche Lösung für Sie die richtige ist. Es gibt viele verschiedene Lösungen für Reverse Proxy, aber der Begriff "Reverse Proxy" ist so allgemein, dass er genauso gut "Netzwerkgerät" lauten könnte. Und wenn Sie sich fragen: "Alter, wo ist mein Reverse Proxy?", dann haben Sie wahrscheinlich schon mindestens einen in Ihrem Netzwerk laufen.

Wenn nicht, schauen Sie uns bei www.kemptechnologies.com vorbei und wir helfen Ihnen gerne weiter.