5 Schritte zur Erkennung von Sicherheitsvorfällen und Reaktion darauf

Als Sicherheitsexperte erleben Sie jeden Tag etwas Neues. Manchmal sind die neuen Dinge nicht so gut und Sie müssen herausfinden, wie Sie schnell reagieren können, bevor sich die Bedrohung über Ihre Systeme ausbreitet und noch größeren Schaden anrichtet. Netzwerkperimeter sind in der Regel sehr gut gesichert, so dass Angreifer einen anderen Weg gefunden haben.

Eine der häufigsten und besorgniserregendsten Gruppen von Angriffen sind sogenannte Insider-Bedrohungen, insbesondere Malware. Diese versuchen, ein System zu kompromittieren und es dazu zu bringen, andere Systeme in Ihrem Netzwerk anzugreifen. Dies bedeutet, dass dieser Angriffsdatenverkehr im Netzwerkperimeter nicht erkannt werden kann. Für Ihre Sicherheitsorganisation ist es von entscheidender Bedeutung, über einen vollständigen Plan zur Erkennung und Reaktion auf Vorfälle zu verfügen. Werfen wir einen Blick auf 5 entscheidende Schritte der Erkennung und Reaktion auf Vorfälle.

#1 Haben Sie die richtigen Tools und Prozesse

Es besteht immer die Gefahr, dass Bedrohungen in einer Flut von False Positives und Negatives übersehen werden oder einfach durch Sichtbarkeitslücken schlüpfen. Um ein wirklich umfassendes Cybersicherheits-Framework aufzubauen, schlagen die Analysten von Gartner vor, den sogenannten SOC Visibility Triad-Ansatz zu verfolgen. Bestehend aus SIEM, Endpoint Detection and Response (EDR) und Network Detection and Response (NDR, ehemals Network Traffic Analysis) ermöglicht dieser Sichtbarkeitsdreiklang die Beseitigung von Schwachstellen und die Verbesserung der Cybersicherheit durch Kooperation.

Während EDR das einzige Fenster zu Endpunkten ist, verarbeitet SIEMs die Fülle und Tiefe von Protokollen. Der NDR bietet die ganzheitliche Netzwerkperspektive. NDR ermöglicht es, Sicherheitsverletzungen in jeder Phase der Kompromittierung zu erkennen, da jeder Angreifer Fußabdrücke im Netzwerkverkehr hinterlässt und somit die SIEM- und EDR-Funktionen ergänzt.

#2 Erkennen, Analysieren und Bestimmen des Umfangs des Vorfalls

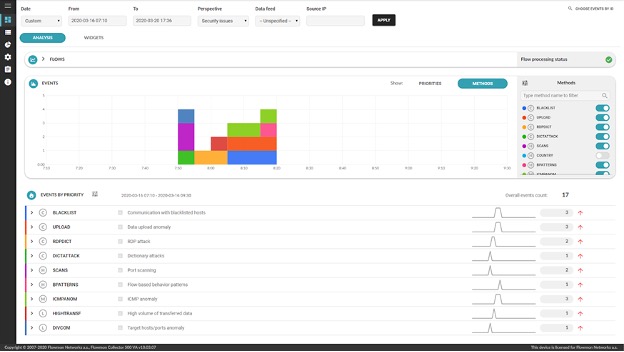

Da die überwiegende Mehrheit der bösartigen Aktivitäten im Netzwerkverkehr zu sehen ist, einschließlich Malware, können wir Tools verwenden, um eine forensische Analyse der Datenverkehrsmuster und -inhalte durchzuführen. Port-Scans, Kommunikation mit C&C-Botnet-Servern (Command and Control), hohe Datenübertragungen, Anomalien und Änderungen im Verhalten des Hosts sind nur einige der Indikatoren, die auf eine anhaltende Kompromittierung hindeuten.

Sobald das Erkennungstool Sie vor verdächtigen Aktivitäten im Netzwerk warnt, sollten Sie den Urheber des Ereignisses und die für das Ereignis verantwortlichen Geräte identifizieren. NDR-Tools sind sehr effektiv, da sie Ihnen viele zusätzliche Informationen liefern können, darunter das relevante Gerät nach IP-Adresse, Gerätedomänenname, Gerätedomänenname, der zum Zeitpunkt der Erkennung aufgezeichnete Gerätedomänenname, die physische Adresse des Geräts (MAC-Adresse) und die Benutzeridentität. Im Falle von Ransomware können Sie Indikatoren für eine Kompromittierung wie URLs, Hashes, IP-Adressen usw. extrahieren.

Die Bestimmung des Umfangs des Vorfalls ist wichtig, da moderne Bedrohungen in der Regel eine laterale Bewegung durchführen und sich schnell im Netzwerk ausbreiten. Es ist wichtig, die Kommunikation im Datennetzwerk zu analysieren, die gesamte Kommunikation, potenziell betroffene Systeme, Aktivitäten des Angreifers und andere potenziell kompromittierte Systeme zu identifizieren.

#3 Frühzeitig reagieren

Das Ziel jedes Reaktionsprozesses sollte die Eindämmung des bösartigen Codes sein, um seine Auswirkungen auf Ihr Netzwerk und Ihre Daten zu minimieren. Manchmal kann der gesamte Reaktionsprozess automatisiert werden, aber manchmal ist schwerstes Heben erforderlich, um einige Ihrer Aktionen manuell auszuführen. Ihre Reaktion beginnt mit der Entdeckung eines anomalen Ereignisses, dem Indikator für eine Kompromittierung (Indicator of Compromise, IoC). Aber jedes Mal sollte Ihre Antwort einige grundlegende Schritte enthalten, die auf der IoC-Beobachtung basieren:

- Blockieren eingehender E-Mails auf dem E-Mail-Server (basierend auf einem bestimmten IoCs),

- Entfernen bösartiger E-Mails aus Benutzerpostfächern,

- Blockieren des Zugriffs auf bösartige URLs auf dem Proxy,

- Identifizierung von Workstations, die bösartige URLs besucht haben und daher infiziert sein könnten,

- Identifizierung von Workstations, die Nutzlasten mit unerwünschten IoCs heruntergeladen und bestimmte Dateien ausgeführt haben, per EDR-System oder ähnlichen Tools, die Sie haben.

- Blockieren Sie Ransomware-Datenverkehr, der anzeigt, dass Sie auf IPS, Firewall und Proxy nach Hause telefonieren

- Verhindern Sie, dass sich Abwesenheitsarbeitsplätze mit dem Netzwerk verbinden, bis sie auf die Infektion gescannt wurden.

Als Sicherheitsexperte ist es wichtig, mit dem Netzwerkbetriebsteam zusammenzuarbeiten. Falls erforderlich, sollten Sie über Verfahren verfügen, die es ermöglichen, eine Niederlassung, eine Geschäftseinheit oder sogar ein Land vom Netzwerk abzuschalten und die Kommunikation mit anderen Einheiten im Gefahrenfall zu stoppen.

#4 Wiederherstellen

Entfernen Sie bösartigen Code aus dem Netzwerk und infizierten Systemen. Es ist wichtig, die Ursache dafür zu finden, wie der bösartige Code in Ihr Netzwerk gelangt ist, und die Sicherheitslücke zu schließen. Patchen Sie die Schwachstelle, aktualisieren Sie die Softwareversion, und erstellen Sie eine neue SIEM-Regel basierend auf beobachteten IoCs, um zukünftige böswillige Versuche zu verhindern.

In der Wiederherstellungsphase sollten alle betroffenen Geräte und Systeme gereinigt, wiederhergestellt und wieder in Betrieb genommen werden. Wenn Sie von Ransomware betroffen waren und Dateien nicht entschlüsseln können, stellen Sie die Daten aus dem letzten sauberen Backup wieder her.

#5 Bewerten

Führen Sie eine Nachuntersuchung durch: Bericht über den Vorfall "Lessons Learned"[GJ1]. Dies wird Ihnen helfen, den Incident-Response-Plan zu verbessern und Ihre Verteidigung zu stärken. Es ist auch wichtig, die Sicherheitsüberwachung fortzusetzen, da einige Angriffe möglicherweise nur ein Deckmantel für andere böswillige Aktivitäten sind. Überprüfen Sie den Vorfall und mögliche Schwachstellen, die er in Ihrer Infrastruktur und in Ihren Verfahren aufgedeckt hat. Gute Sicherheit ist ein fortlaufender Prozess. Sie können auch eine Schulung planen, um Mitarbeiter zu schulen, wenn eine menschliche/soziale Schwachstelle aufgedeckt wurde.

Umfassende Erkennung und Reaktion auf Vorfälle

In allen IT-Organisationen gibt es Sicherheitsvorfälle. Die Top-Sicherheitsteams verfügen über einen umfassenden Reaktionsplan für Vorfälle und Erkennungen. Es ist wichtig, schnell und bewusst zu handeln, wenn ein Vorfall entdeckt wurde. Bauen Sie Ihren Plan um diese 5 Schritte herum auf, um Ihren Sicherheitsreaktionsplan auf die nächste Stufe zu heben. Besuchen Sie das Kemp Flowmon Security Operations Solutions , um mehr über die Verwaltung Ihrer Tools zur Sicherheitserkennung und -reaktion zu erfahren.