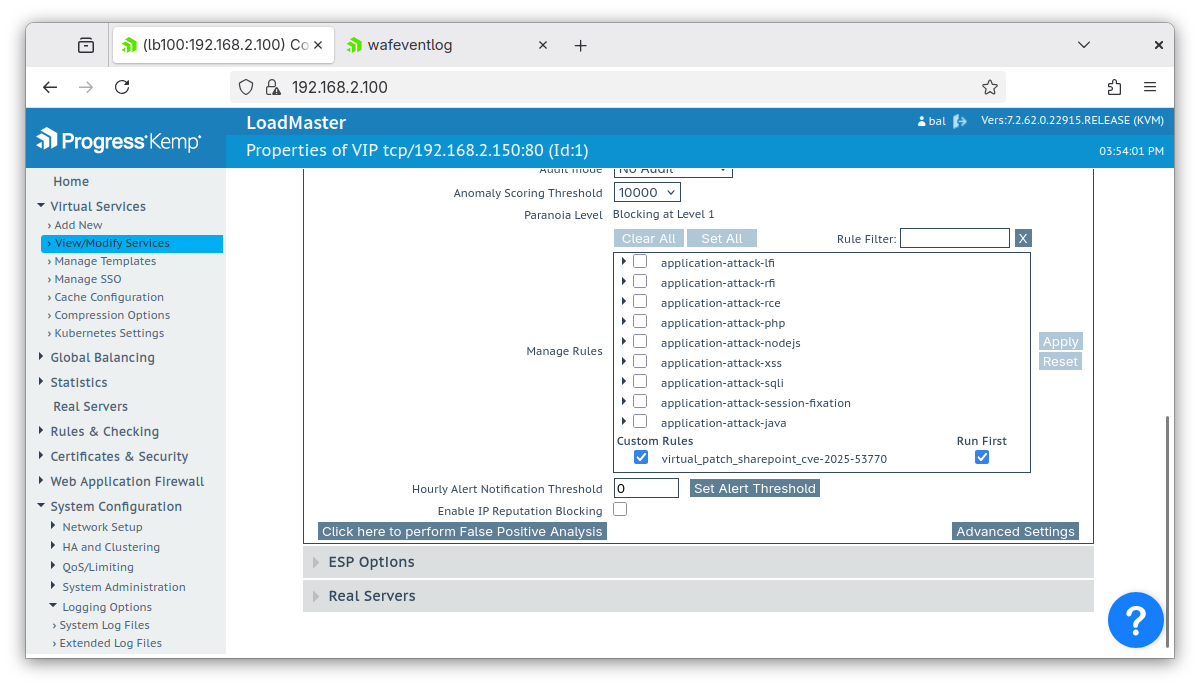

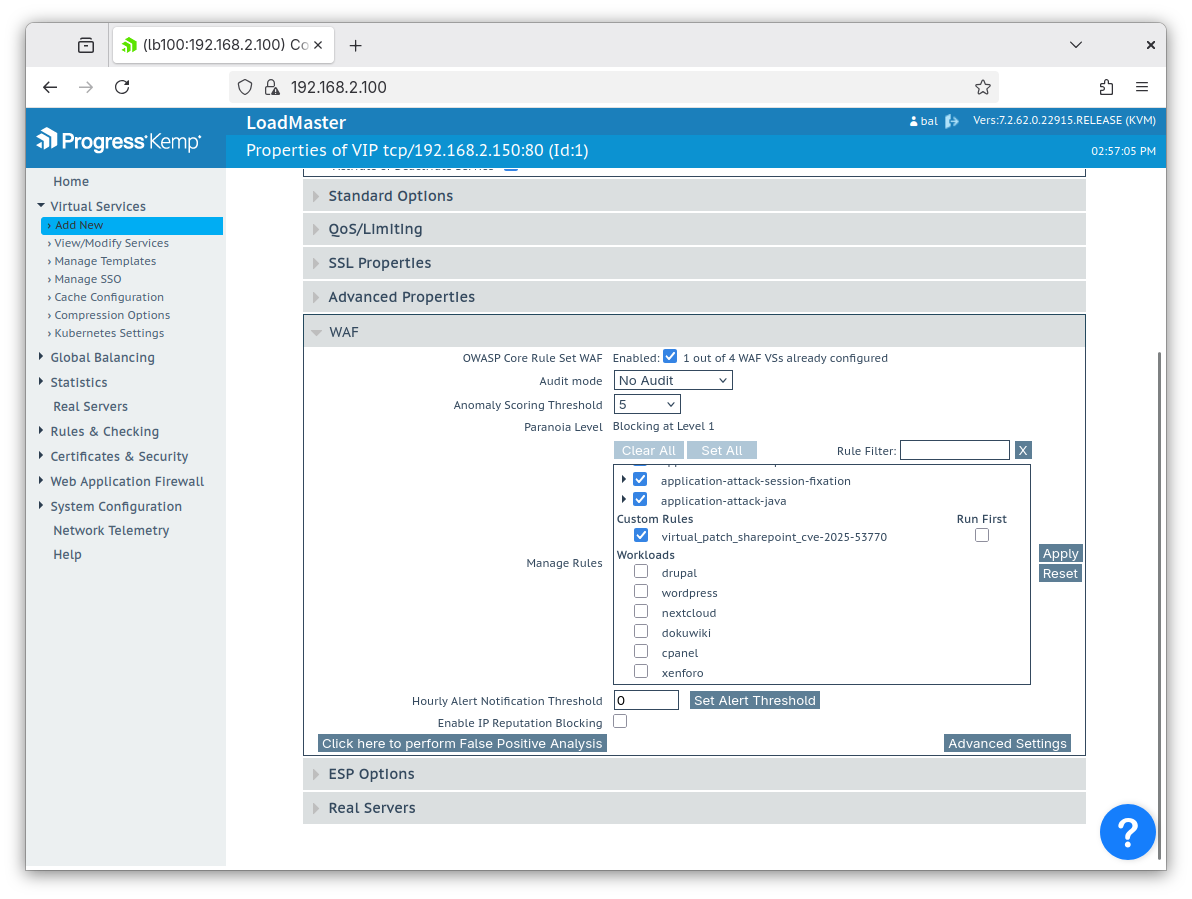

Zuerst das Kästchen „Run First“ neben dem virtuellen Patch aktivieren, damit es unabhängig ausgeführt wird. Anschließend alle anderen WAF-Regelkategorien abwählen und auf „Apply“ klicken.

So sichern Sie SharePoint effektiv gegen CVE-2025-53770

Kurz erklärt: Was ist CVE-2025-53770?

Am 19. Juli 2025 veröffentlichte Microsoft eine Kundenwarnung zu einer neu entdeckten Sicherheitslücke in SharePoint. Auf einer anfälligen, ungepatchten Version von SharePoint kann ein Angreifer beliebigen Code auf dem Server ausführen. Somit wurde stelltes ein ernstes Sicherheitsrisiko festgestellt.

Die Auswirkungen dieser Schwachstelle sind weiterhin spürbar, und sie wird aktiv online ausgenutzt. SharePoint-Administratoren sollten daher unverzüglich Updates durchführen, falls dies noch nicht geschehen ist, um das Risiko zu beheben.

Für Administratoren, die das Update nicht sofort einspielen können, bleibt eine prekäre Situation. Eine pragmatische Zwischenlösung ist die virtuelle Patch-Implementierung, um die Sicherheitslücke zu schützen. Dabei handelt es sich um eine temporäre Schutzschicht, die Exploit-Versuche blockiert, ohne die betroffene Software direkt zu ändern. Dies ist ideal, wenn ein sofortiges vollständiges Patchen von SharePoint nicht möglich oder praktikabel ist. Klar ist: Die dauerhafte und sichere Lösung bleibt das Update von SharePoint, sobald dies möglich ist.

Den Exploit blockieren

Die vollständige Remote-Code-Ausführung (CVE-2025-53770) setzt voraus, dass zunächst eine andere, verwandte Schwachstelle (CVE-2025-53771) ausgenutzt wird. Durch speziell gestaltete HTTP-Anfragen an einen bestimmten Legacy-Endpunkt von SharePoint lässt sich die Authentifizierung umgehen und direkt Zugriff erlangen. Anschließend kann der Angreifer die Remote-Code-Ausführung ausführen.

Die LoadMaster Web Application Firewall (WAF) ist ideal geeignet, um solche speziell konstruierten Exploit-Anfragen zu erkennen. Sobald die WAF die verdächtige Kombination in einer Webanfrage erkennt, kann sie blockiert werden. Dadurch werden fehlerhafte Authentifizierungen abgewehrt und das Risiko einer Remote-Code-Ausführung reduziert.

Virtuelles Patchen mit LoadMaster WAF

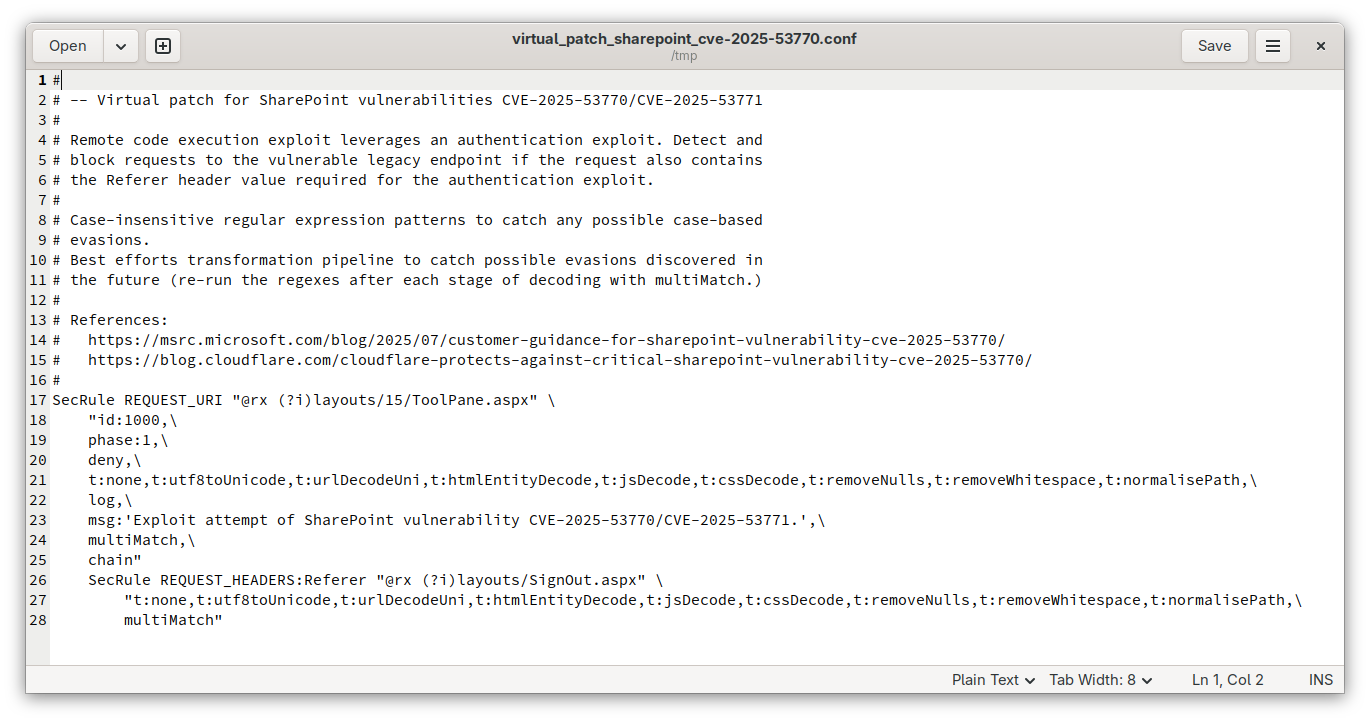

Der folgende virtuelle Patch blockiert bekannte Exploit-Versuche auf die SharePoint-Schwachstelle, basierend auf den aktuell besten verfügbaren Informationen:

# vim: set et sw=4 ts=4 tw=80 colorcolumn=81:

# # colorcolumn=81:

#

# -- Virtual patch for SharePoint vulnerabilities CVE-2025-53770/CVE-2025-53771

#

# Remote code execution exploit leverages an authentication exploit. Detect and

# block requests to the vulnerable legacy endpoint if the request also contains

# the Referer header value required for the authentication exploit.

#

# Case-insensitive regular expression patterns to catch any possible case-based

# evasions.

# Best efforts transformation pipeline to catch possible evasions discovered in

# the future (re-run the regexes after each stage of decoding with multiMatch.)

#

# References:

# https://msrc.microsoft.com/blog/2025/07/customer-guidance-for-sharepoint-vulnerability-cve-2025-53770/

# https://blog.cloudflare.com/cloudflare-protects-against-critical-sharepoint-vulnerability-cve-2025-53770/

#

SecRule REQUEST_URI "@rx (?i)layouts/15/ToolPane.aspx" \

"id:1000,\

phase:1,\

deny,\

t:none,t:utf8toUnicode,t:urlDecodeUni,t:htmlEntityDecode,t:jsDecode,t:cssDecode,t:removeNulls,t:removeWhitespace,t:normalisePath,\

log,\

msg:'Exploit attempt of SharePoint vulnerability CVE-2025-53770/CVE-2025-53771.',\

multiMatch,\

chain"

SecRule REQUEST_HEADERS:Referer "@rx (?i)layouts/SignOut.aspx" \

"t:none,t:utf8toUnicode,t:urlDecodeUni,t:htmlEntityDecode,t:jsDecode,t:cssDecode,t:removeNulls,t:removeWhitespace,t:normalisePath,\

multiMatch"So wenden Sie das virtuelle Patch an

1. Kopieren Sie den Patch in Ihren bevorzugten Texteditor und speichern Sie eine lokale Kopie.

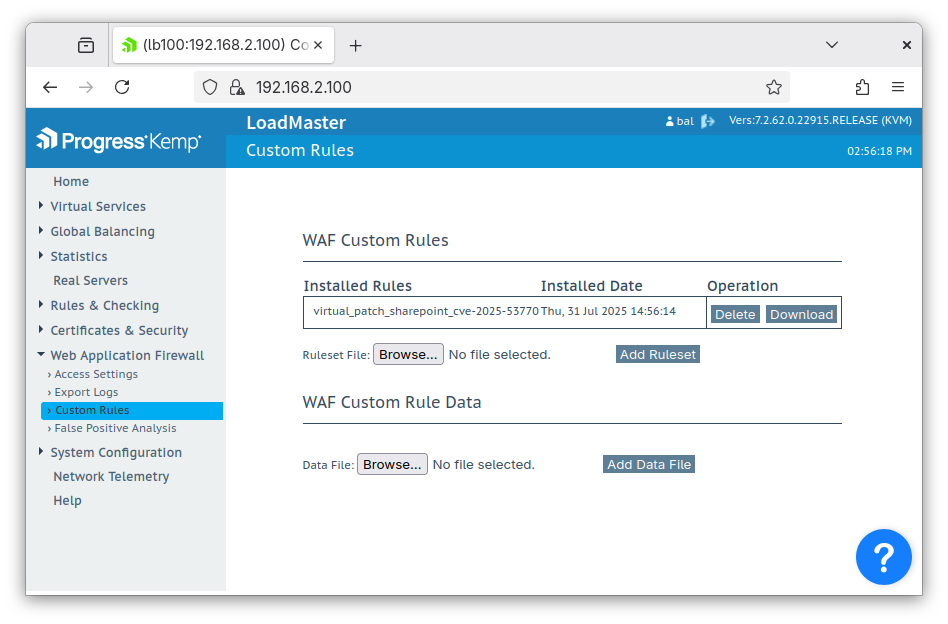

2. Öffnen Sie die Weboberfläche Ihrer LoadMaster-Lösung und navigieren Sie zu Web Application Firewall > Custom Rules.

3. Unter WAF Custom Rules klicken Sie auf „Durchsuchen“, wählen Ihre Patch-Datei aus, laden sie hoch und klicken auf Add Ruleset.

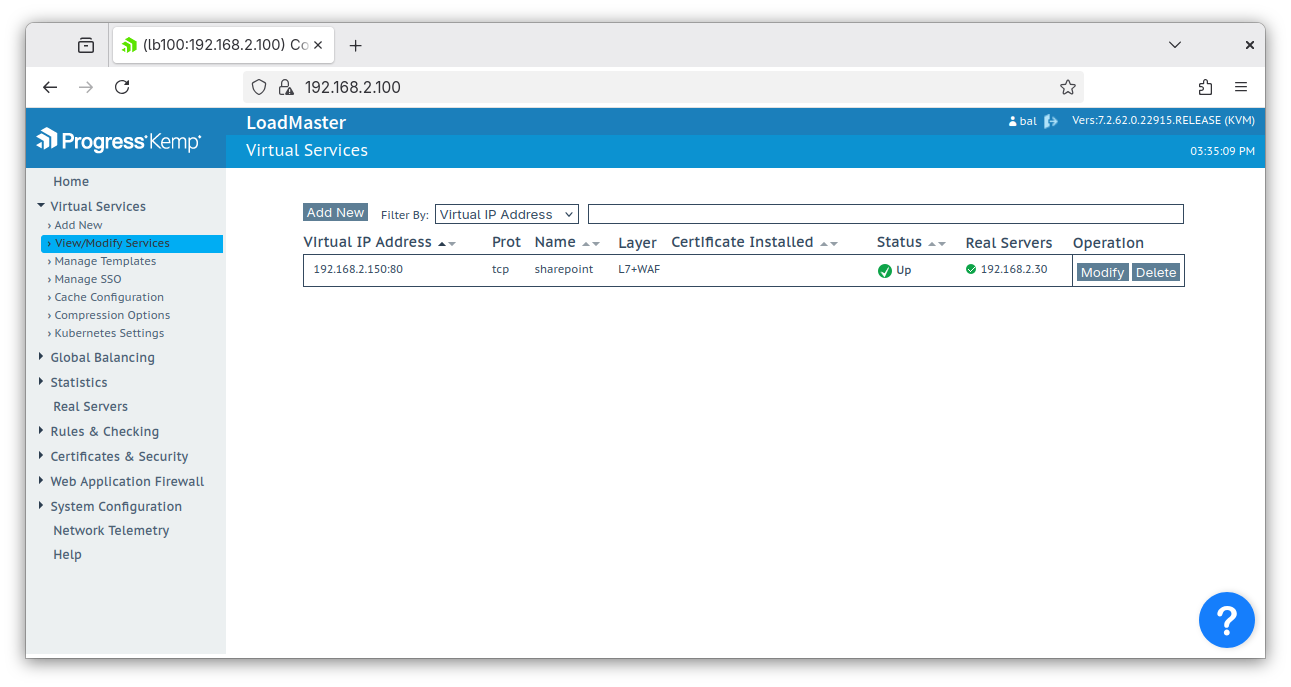

4. Unter Virtual Services > View/Modify Services klicken Sie bei Ihrem SharePoint-Virtual-Service auf Modify.

5. Erweitern Sie den Tab WAF, aktivieren Sie das Kontrollkästchen neben der Patch-Datei und klicken Sie auf Apply, um das virtuelle Patch zu aktivieren.

Hinweis: Während die WAF neu startet, kann es kurzzeitig zu Verbindungsunterbrechungen kommen.

Hinweis: Sollten Sie die WAF-Funktionalität auf dem SharePoint-Service noch nie genutzt haben, müssen die OWASP CRS-Regeln ggf. an Ihre Umgebung angepasst werden.

Um das WAF-Regeltuning zu überspringen und das virtuelle Patch allein laufen zu lassen:

Testen des virtuellen Patches

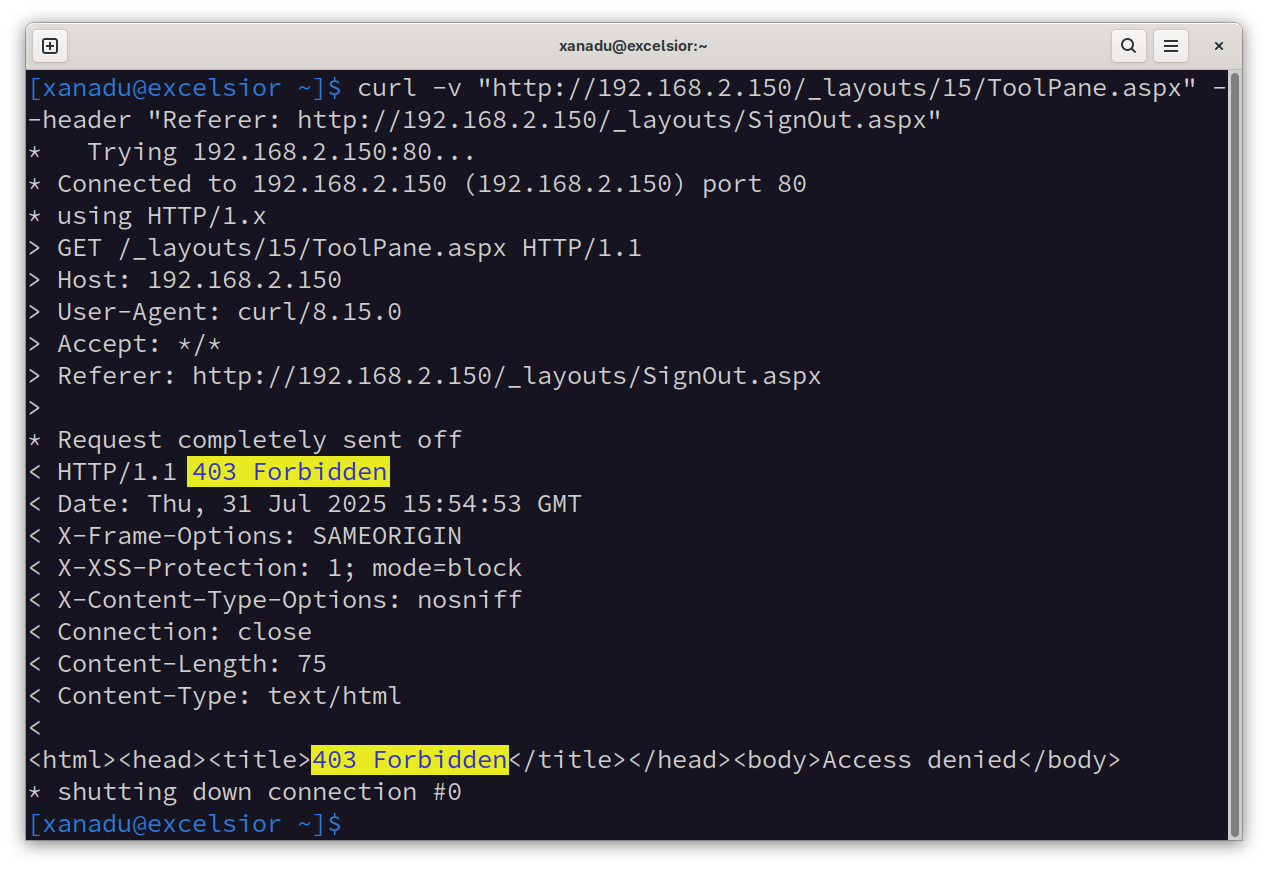

Mit einem einfachen curl-Befehl können Sie überprüfen, ob das Patch funktioniert:

$ curl -v "http://192.168.2.30/_layouts/15/ToolPane.aspx" --header "Referer: http://192.168.2.30/_layouts/SignOut.aspx"

Eine erfolgreiche Blockierung liefert sofort einen 403 Forbidden-Status von der LoadMaster WAF.

Es gibt öffentlich verfügbare Exploit‑Tools, Testprogramme und Proofs‑of‑Concept, die weitaus ausgefeilter sind als der einfache curl‑Aufruf oben. Diese Werkzeuge können ebenfalls eingesetzt werden, um SharePoint‑Installationen auf Schwachstellen zu prüfen.

Vorsicht: Seien Sie zurückhaltend beim Einsatz von Drittanbieter‑Exploit‑Tools oder -Skripten, führen Sie sie niemals gegen Infrastruktur aus, die Ihnen nicht gehört.

LoadMaster WAF mit Enterprise Plus: Erweiterte Sicherheitsfunktionen für Ihre Web-Apps

Bei Fragen zur SharePoint-Schwachstelle oder zur virtuellen Patch-Implementierung kontaktieren Sie bitte den LoadMaster-Support.

Wenn Sie LoadMaster WAF nutzen möchten, aber keine Enterprise Plus-Lizenz besitzen, wenden Sie sich an Ihren Vertriebsberater.

Haben Sie weitere Software, die virtuell gepatcht werden muss? Besitzen Sie Legacy-Systeme, die nicht mehr offiziell gepatcht werden können? Die LoadMaster WAF ist flexibel einsetzbar: auf Hardware, virtualisiert oder in der Cloud. Sprechen Sie noch heute mit einem erfahrenen LoadMaster-Experten über Ihre WAF- und Sicherheitsanforderungen.

Andrew Howe

Andrew Howe ist Experte für Web Application Firewalls bei Progress. Mit großer Leidenschaft für kostenfreie und Open-Source-Software engagiert er sich als Entwickler im Open-Source-Projekt OWASP CRS, das Webanwendungen weltweit schützt. Andrew lebt in Southampton, Großbritannien, und interessiert sich für Left-Field-Filme, klassischen Synth-Pop/Disco sowie Tabletop-Gaming.

Mehr vom Autor