Übersicht über die Kemp Zero Trust Access Gateway

In der heutigen Landschaft der Infrastruktursicherheit bedeutet "Zero Trust" für viele verschiedene Menschen eine Menge Dinge. Wenn man darüber nachdenkt, ist das keine allzu große Überraschung, da es sich nicht um ein einzelnes Produkt oder einen "Stack" handelt. In Wirklichkeit sind Zero Trusts im Kern 3 Dinge.

In erster Linie handelt es sich um eine Strategie, die vorschreibt, wie bei Versuchen, Zugriff auf Anwendungs- und Netzwerkressourcen zu erhalten, vorgegangen wird - unabhängig von der Quelle. Zweitens handelt es sich um eine Architektur und einen Ansatz, wie Sie Elemente innerhalb Ihres Netzwerks, Ihrer Anwendung und Ihrer Identitätsumgebung anordnen, um die Sicherheitslage über ein "No Trust by Default"-Modell zu verbessern. Drittens handelt es sich um ein Kontextmodell zur Abschaffung der binären Entscheidungsfindung bei der Gewährung von Anwendungs- und Serviceaktionen, indem die Bedingungen der Anfrage berücksichtigt werden. Die Prinzipien basieren auf der Annahme, dass alle Entitäten, die versuchen, Zugang zu erhalten, eine Bedrohung darstellen könnten - egal ob intern oder extern. Dies führt zunächst zu einer Überprüfung und ermöglicht einen begrenzten Zugang (mit Verdacht) zum zweiten Modell.

Wenn Sie versuchen würden, ein wertvolles materielles Gut zu schützen, würden Sie keinen roten Teppich auslegen, der vom Eingang des Gebäudes, in dem es sich befindet, direkt zur Geheimtür führt, wo es untergebracht ist. Dies ist jedoch der typische Ansatz bei veröffentlichten Anwendungen. Die Wege zu diesen Diensten sind klar erkennbar und werden in einigen Fällen sogar beworben. Erst nach einem Zugriffsversuch wird überprüft, ob die sich verbindende Entität überhaupt etwas damit zu tun hat, in das Gebäude einzudringen oder nicht.

Ein Zero-Trust-Ansatz soll dieses Modell auf den Kopf stellen, indem versucht wird, die Absicht der verbindenden Einheit früher im Datenfluss zu erkennen und eine Entscheidung darüber zu treffen, ob die weitere Kommunikation gültig ist oder nicht, bevor ein näherer Zugriff auf den geschützten Dienst ermöglicht wird.

Traditionelle Sicherheitsmodellierung

In einem traditionellen Netzwerksicherheitsmodell wurde oft ein "Castle-and-Moat"-Ansatz verwendet, bei dem eine starke Umgrenzung errichtet wurde. Alles, was außerhalb lag, wurde als gefährlich angesehen, bis das Gegenteil bewiesen war, und alles innerhalb der Mauern galt als sicher. Dies war an und für sich eine falsche Logik, da es immer Vektoren gab, die von einem bösen Akteur genutzt werden konnten.

Wenn beispielsweise Frontend-Web-Server, die auf ordnungsgemäß ausgehandelte Sitzungen reagierten, in der DMZ vorhanden waren und über eine Art Daisy-Chain-Zugang zu anderen internen Ressourcen verfügten, könnte dies ausgenutzt werden. Wenn die Umgebung über E-Mail-Gatewayserver verfügte, die entweder als Relay fungierten oder zumindest (potenziell bösartige) E-Mails akzeptierten. Dadurch wurde eine weitere Tür durch die Burgmauern direkt zu den Benutzern, ihren Geräten und dem Zugriff auf Systeme und Daten geöffnet.

Hinzu kommt, dass die Logik eines starken Perimeters weiter verwässert wurde, da sich Benutzer, Geräte und Daten heute oft sowieso außerhalb des Perimeters befinden. BYOD-, WFH-, Mobile- und SaaS-Trends haben letztendlich ein neues Paradigma geschaffen, das bleiben wird. Cloud-, Mobil- und IoT-Entitäten befinden sich oft außerhalb der Grenzen der Firewall, und daher sind Identitäts- und Zugriffskontrollen erforderlich, die Konsistenz sowohl über lokale als auch über Cloud-Ökosysteme hinweg gewährleisten.

Zero Trust – ein neues Paradigma

In Anbetracht all dessen ist es kein Wunder, dass alternative Modelle geprüft werden. Die IT-Sicherheit ist komplexer denn je und die Angriffe sind raffinierter geworden. In vielen Umgebungen befindet sich die alte Infrastruktur direkt neben weniger sicheren IoT-Technologien. Zero-Day-Bedrohungen und erfolgreiche polymorphe Angriffe sind in ihrem Umfang sprunghaft angestiegen, und mehr Angriffe als je zuvor sind identitätsbasierter Natur. Hier zeigt sich die Stärke von Zero Trusts: Indem davon ausgegangen wird, dass jeder Client eine Bedrohung darstellen könnte, wird ein erheblicher Schwerpunkt auf den Kontext und die Signale gelegt, um das Ergebnis von Zugriffsentscheidungen zu bestimmen. Nur weil ein korrekter Benutzername und ein korrektes Kennwort eingegeben werden, heißt das nicht, dass der Anwendungszugriff immer gewährt werden sollte - und genau darum geht es. Der Standort des Netzwerksegments, die genaue Art des Zugriffs und andere Faktoren spielen eine wichtige Rolle und sollten für ein Just-in-Time- und Just-enough-Access-Modell auf der Grundlage strenger Richtlinien berücksichtigt werden.

Zero Trust ist zwar kein völlig neues Konzept, aber es hat sich erst vor kurzem durchgesetzt. Nach den Grundsätzen der Network Access Control (NAC)-Architekturen aus dem Jahr 2004 prägte Forrester den Begriff "Zero Trust" und veröffentlichte 2014 die erste Ausgabe von BeyondCorp. Die Arbeitsgruppe der Cloud Security Alliance für den softwaredefinierten Perimeter hat ebenfalls viel dazu beigetragen, die mit Zero Trusts verbundenen Konzepte voranzutreiben. Im vergangenen Jahr hat das National Institute of Standards and Technology (NIST) außerdem das Dokument SP 800-207 Zero Trust Architecture veröffentlicht, das Zero Trusts für Sicherheitsarchitekten in Unternehmen beschreiben und als Mittel zum besseren Verständnis des Ansatzes dienen soll.

Es wird erwartet, dass all diese Faktoren die Einführung eines Zero-Trust-Ansatzes für die Anwendungssicherheit in Unternehmen weiter vorantreiben werden.

Wie Kemp Kunden bei der Erreichung von Zero-Trust-Zielen unterstützt

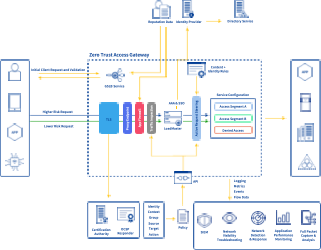

Aufgrund des überwältigenden Kundeninteresses freuen wir uns, unsere neue Zero-Trust-Access-Gateway-Architektur vorzustellen, die es Kunden ermöglicht, die Anwendung komplexer Zugriffsrichtlinien auf veröffentlichte Anwendungen und Dienste zu vereinfachen. Unsere Erfahrung als Anwendungsproxy mit fortschrittlicher Verkehrssteuerung und Vorauthentifizierung versetzt unsere fortschrittlichen Anwendungs-Load-Balancer in eine hervorragende Position, um zu einer Zero-Trust-Strategie beizutragen.

Genauso wie Load Balancer häufig zur Konsolidierung von Zertifikatsmanagement, Deep Packet Inspection und Firewalling auf Anwendungsebene eingesetzt werden, ist die privilegierte Position von Ingress und Egress auch für die Durchsetzung von Zugriffsrichtlinien optimal. Unsere Lösung besteht aus nativen Layer-7-Funktionen für die Veröffentlichung von Anwendungen, kombiniert mit IdP-Integration und komplexer Verteilung von Client-Anfragen auf der Grundlage von Datenverkehrseigenschaften. Das bedeutet, dass verschiedene bedingte Eingaben genutzt werden können, um zu entscheiden, ob der Zugriff auf Load Balancing-Dienste gewährt werden soll oder nicht, und um zu kontrollieren, welche Art von Kommunikation oder Aktionen zugelassen werden. Das Segment des Quellnetzes oder die Frage, ob der Client intern oder extern ist, kann genutzt werden, um zu bestimmen, ob zusätzliche Authentifizierungsfaktoren bereitgestellt werden. Im Falle der Proxyspeicherung von Objekten kann auch festgelegt und durchgesetzt werden, welche S3-Methoden unter welchen Umständen zulässig sind oder nicht.

Um die Erstellung, Anwendung und Wartung der gewünschten Richtlinien zu vereinfachen, wurde ein Infrastructure-as-Code-Framework entwickelt, das auf dem PowerShell-Wrapper unserer RESTful-API basiert. Dadurch können Kunden maschinenlesbare Definitionsdateien nutzen, um ihre Anwendungssicherheitsrichtlinien bereitzustellen. Es wurden Beispielkonfigurationsdateien für Richtlinien erstellt, um den Einstieg in den Prozess zu erleichtern. Der Hauptgrund für diesen Ansatz besteht darin, unseren Kunden zu helfen, die Kosten für die Implementierung zu senken, die Skalierbarkeit durch die Beseitigung manueller Aufgaben zu verbessern und Inkonsistenzen und Fehlkonfigurationen zu beseitigen - die Hauptursache für eine verschlechterte Anwendungserfahrung und Ausfälle.

Häufige Anwendungsfälle

Im Allgemeinen wird die skizzierte Philosophie häufig genutzt, um Kunden bei der Bewältigung etablierter Anwendungsfälle zu unterstützen, z. B. beim Anwendungszugriff für Remote-Benutzer, bei einer feiner abgestimmten Zugriffskontrolle für interne Benutzer und bei der allgemeinen Einhaltung der Sicherheitsrichtlinien eines Unternehmens. Es gibt mehrere herkömmliche Lösungen, die einige dieser Probleme lösen können, aber sie sind nicht immer geeignet.

Einige Unternehmen haben sich beispielsweise ausschließlich auf den VPN-basierten Zugriff verlassen, um Remote-Benutzerszenarien zu bewältigen. Ein zunehmendes Problem bei diesem Ansatz ist die Tatsache, dass ohne manuell gepflegte, hochgradig granulare Zugriffskontrollregeln im Netzwerk in der Regel eine seitliche Bewegung von nicht verwalteten und nicht vertrauenswürdigen Geräten möglich ist. Wenn in einem BYOD-Szenario - das immer beliebter wird - ein Kundengerät, über das die IT-Abteilung keine Kontrolle hat, Zugang zum Netzwerk erhält, wer kann dann sagen, dass es, wenn es kompromittiert wird, nicht auch Schaden anrichten kann? Durch einen Ansatz, der verhindert, dass Remote-Geräte im Ökosystem umherwandern, kann die Sicherheitslage verbessert werden.

Eine Reihe von SaaS-Lösungen auf Cloud-Basis ist ebenfalls aufgetaucht, die in erster Linie dazu dienen, Kunden zu unterstützen, die mit der Einführung von Zero Trusts beginnen. Der Wechsel zu diesen Lösungen erfordert jedoch in der Regel eine grundlegende Änderung der Architektur und des Zugriffs auf die Umgebung. Die Nutzung einer solchen Lösung mag zwar das Ziel sein, ist aber oft nicht die erste Anlaufstelle. Vielmehr ist es auf dem Weg zu Zero Trusts oft sinnvoll, zu prüfen, was bereits implementiert ist und wie es arrangiert und eingesetzt werden kann, um den organisatorischen Übergang zu beginnen.

Wie man dorthin kommt

Der erste Schritt zu einer solchen Umstellung besteht darin, zunächst ein Verständnis für die zu schützende Oberfläche zu erlangen, gefolgt von einem Verständnis dafür, wie Anwendungen, Clients und Dienste heute kommunizieren. Dies in Kombination mit einer Bestandsaufnahme der vorhandenen potenziellen Kontrollpunkte innerhalb der Umgebung bildet die Grundlage für die Architektur eines maßgeschneiderten Ansatzes für Ihr einzigartiges Ökosystem. An diesen Punkten evaluieren Kunden oft, was sie selektiv einführen können, um den Weg zu Zero Trusts zu beschleunigen, z. B. Cloud-basierte Identitäten zur Vereinheitlichung von Zugriffsmodellen in einer hybriden Umgebung oder zusätzliche Layer-7-Dienste, die sich positiv auswirken können.

Sobald dieser Kontext hergestellt ist, kann ein Ansatz zur Definition von Richtlinien festgelegt werden. Der beste Weg dazu ist, sich den Bestand an wichtigen Anwendungen anzusehen und zu fragen, wer Zugang haben sollte, was er tun können sollte, von wo aus dieser Zugang gewährt werden sollte und welche Zugangsmethoden für die verschiedenen zugehörigen Dienste in Ordnung sind. Sobald dies dokumentiert ist, können Sie herausfinden, welche Eingaben oder Signale verwendet werden können, um diese Entscheidungen zu treffen.

Intelligente Load Balancer in Kombination mit anderen Teilen Ihres Ökosystems, wie z. B. Ihrem Identitätsanbieter, können dann so konfiguriert werden, dass sie diese Informationen in den Entscheidungsprozess einbeziehen. Der letzte Schritt besteht schließlich darin, ein Modell für die iterative und kontinuierliche Verbesserung zu haben. Dies ist nur mit einem soliden Überwachungsrahmen möglich, der es Ihnen ermöglicht, festzustellen, ob die angestrebten Ergebnisse tatsächlich erreicht werden oder ob unbeabsichtigte negative Folgen auftreten, z. B. dass Teile Ihres Ökosystems, die eigentlich Zugang zu einer geschützten Anwendung haben sollten, nun blockiert sind.

Darüber hinaus ist die richtige Art der Überwachung wichtig, denn es gibt keine Lösung, die alle möglichen Bedrohungen verhindern kann - außer der, nicht in einem Netzwerk zu sein. Daher sind Systeme, die die scheinbar lose gekoppelten Indikatoren, die zu Zugriffsverletzungen führen, identifizieren und Ihnen helfen können, ein klares Bild aus forensischer Sicht zu erstellen, ebenfalls entscheidend für die Prävention und die Verkürzung der Zeit bis zur Erkennung/Behebung.

Der Schlüssel zum Erfolg liegt darin, sich zunächst auf die Geschäftsziele Ihres Unternehmens zu konzentrieren. Daraus ergibt sich dann der spezifische Ansatz, den Sie bei der Evaluierung von Optionen und dem Beginn der Zero-Trust-Reise verfolgen werden. Die aktuelle IT-Sicherheitslandschaft erfordert jedoch unbedingt einen anderen Ansatz als die Modelle, die bisher genutzt wurden. Beginnen Sie damit, zu prüfen, was Sie bereits haben und wie es erweitert werden kann, damit Sie einige der grundlegenden Prinzipien einer Zero-Trust-Strategie einführen können. Mit dem richtigen Modell können Sie bösartigen Akteuren einen Schritt voraus sein und sich einen Wettbewerbsvorteil verschaffen, indem Sie einige Sicherheitsprobleme verhindern und andere schneller erkennen und darauf reagieren können.

Weitere Informationen

Erfahren Sie mehr darüber, was Kemp im Zero-Trust-Bereich tut, und bewerten Sie unsere Zero-Trust-Access-Gateway-Architektur: https://www.kemptechnologies.com/de/loesungen/zero-trust-access-gateway

Jason Dover

Jason Dover arbeitete als Vice President of Product Strategy bei Progress Kemp.

Mehr vom Autor